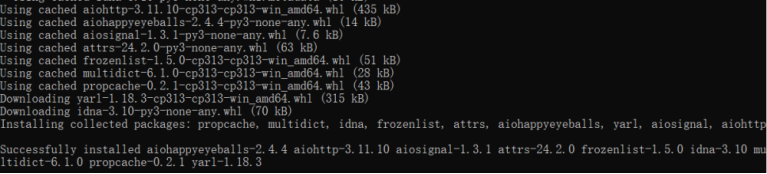

BurpSuite使用(三):登录验证码竟被轻松绕过

要教会

阅读:1435

2025-04-13 18:56:41

评论:0

本插件依赖Python环境,所以需要先安装好Python3。

1、在Extensions菜单导入插件

(1)点击Add,添加插件

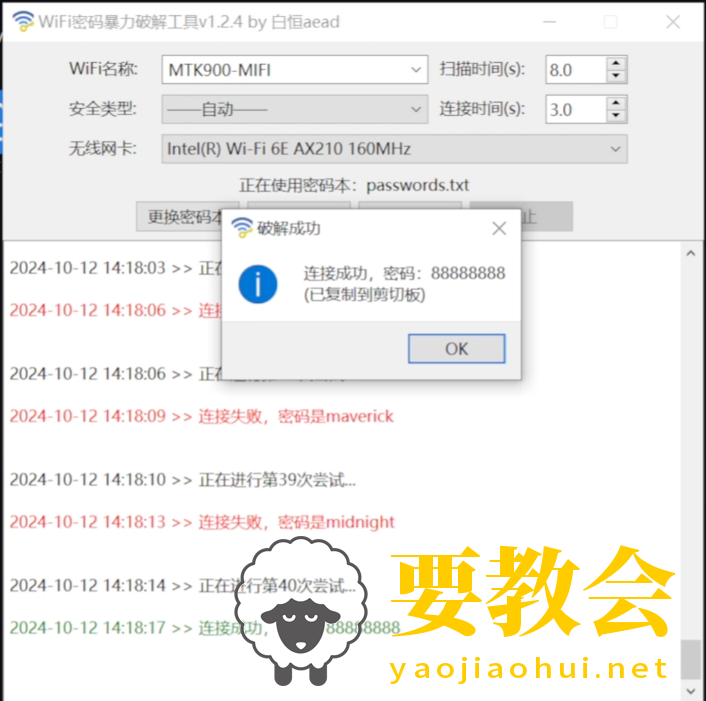

(2)导入成功

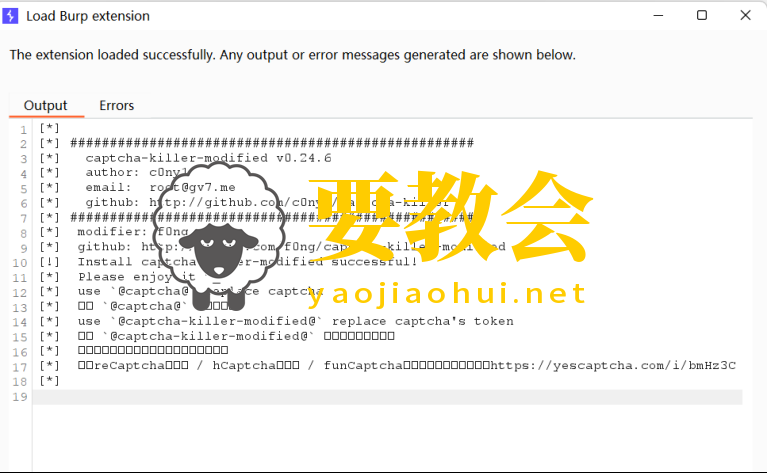

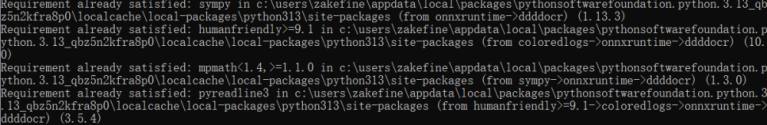

2、安装Python必备模块

(1)pip install ddddocr

(2)pip install aiohttp

1、配置验证码URL

(1)鼠标在验证码上右键-新建标签页打开图像

如果每次刷新页面,验证码会变就说明是正确的

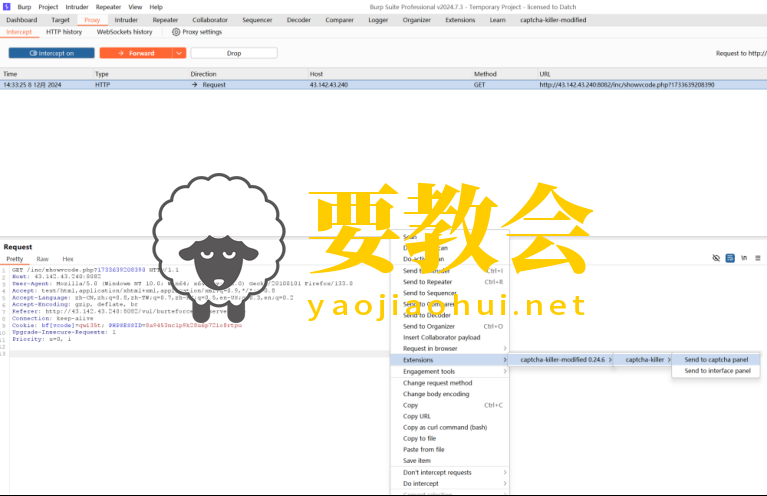

(2)对该页面进行抓包,并发送扩展插件

点击获取菜单

2、配置接口URL

(1)进入插件文件夹,执行python codereg.py

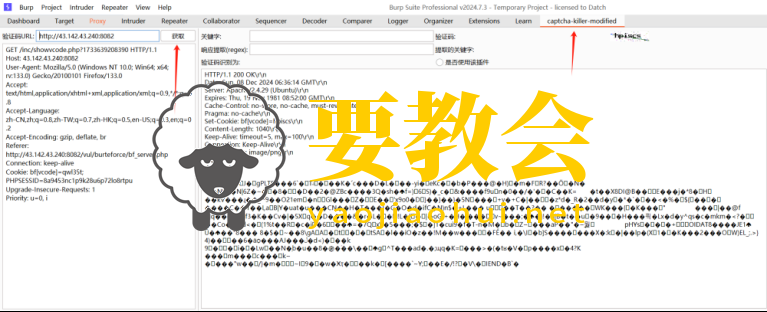

(2)输入接口URL:http://127.0.0.1:8088

数据包发送到扩展插件

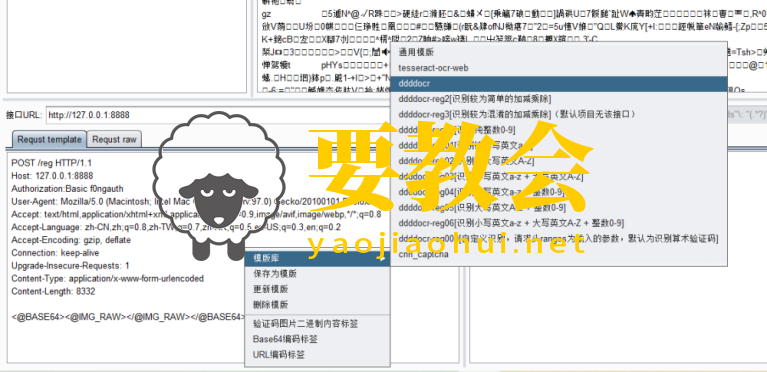

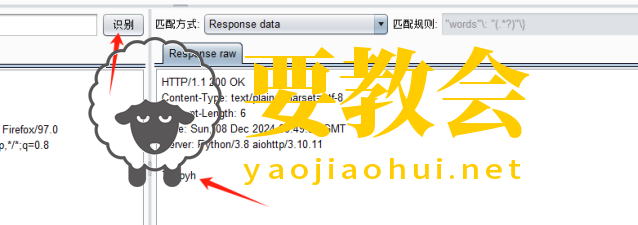

填写接口URL,右键选择模板库-ddddocr,点击识别

可以看到,验证码识别成功

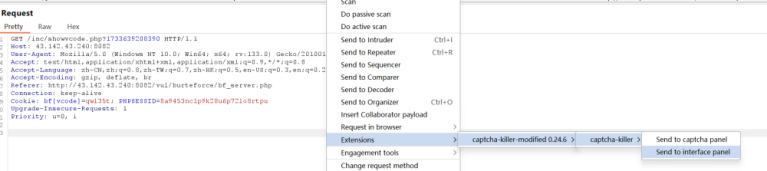

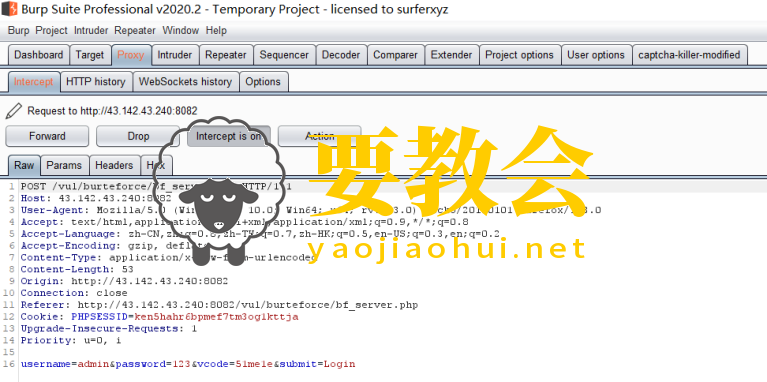

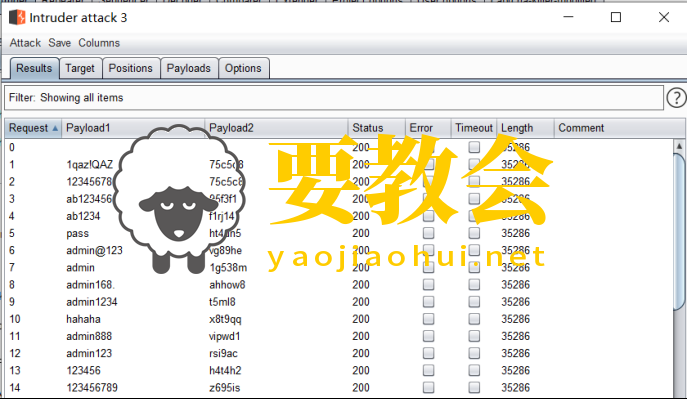

1、选择测试页面并抓包

发送到Intruder模块

2、进行攻击测试配置

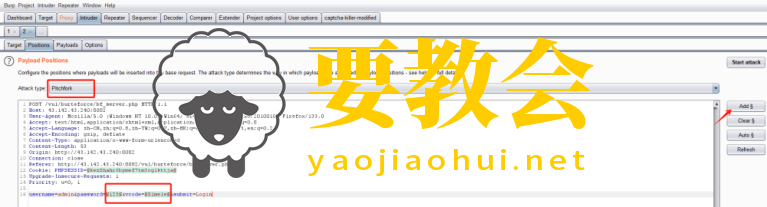

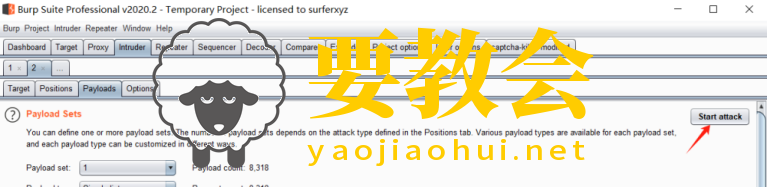

(1)攻击类型选择Pitchfork,添加密码和验证码两个攻击变量

(2)点击Payloads

Payload set:选择1,配置密码字典

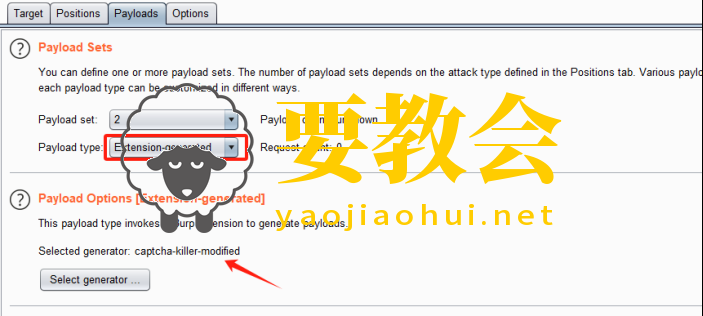

Payload set:选择2,Payload type:选择Extensions-generated

Payloads Options选择装好的插件

(3)插件页面点击使用该插件

3、点击Start attack开始进行测试

1、安装好python环境,python版本选择3.9以下的;

2、不要使用最新的BurpSuite,会报错;

本文为要教会原创,欢迎转载分享。转载时请务必在文章页面明显位置提供本文链接并注明出处。感谢您对知识的尊重和对本文的肯定!本文链接网址:https://yaojiaohui.net/wangluoanquan/1330.html

声明

1.本站遵循行业规范,任何转载的稿件都会明确标注作者和来源;2.本站的原创文章,请转载时务必注明文章作者和来源,不尊重原创的行为我们将追究责任;3.作者投稿可能会经我们编辑修改或补充。

支付宝打赏

支付宝打赏  微信打赏

微信打赏