高效Socks5代理采集与使用工具:SocksHunter

今天跟大伙儿唠个实战中遇到的憋屈事。上个月zb期间,“要教会”平台在做某金融系统的渗透测试,刚扫到个可疑接口,突然就喜提目标防火墙的"封号大礼包"——整个C段IP直接被拉黑。这要搁平时只能去星巴克蹭WiFi,但当时凌晨两点啊!

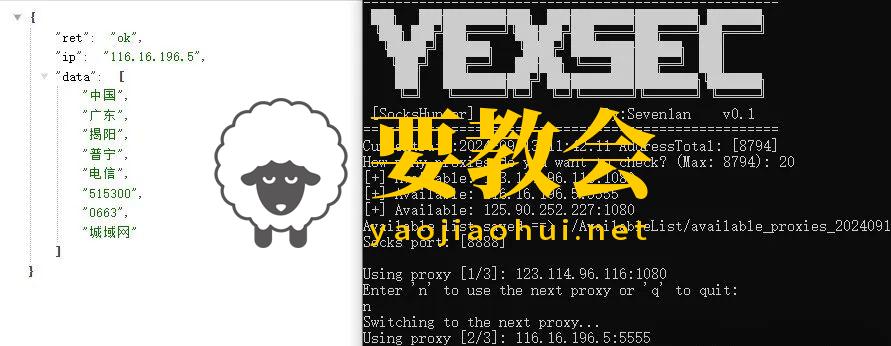

这时候突然想起之前跟甲方安服团队学的一招——代理池漂移大法。刚好他们提到有个叫SocksHunter的开源工具能救命,试了试还真香。这玩意原理不复杂,就是通过Fofa这类测绘引擎抓全网暴露的socks5代理,然后像筛沙子似的把能用的节点筛出来。

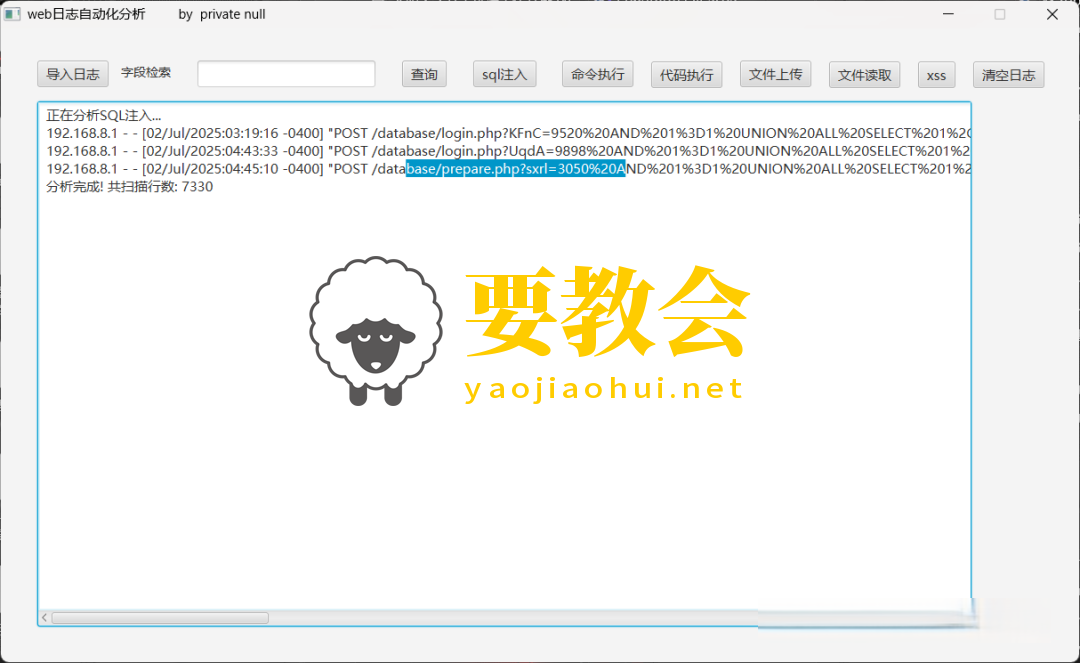

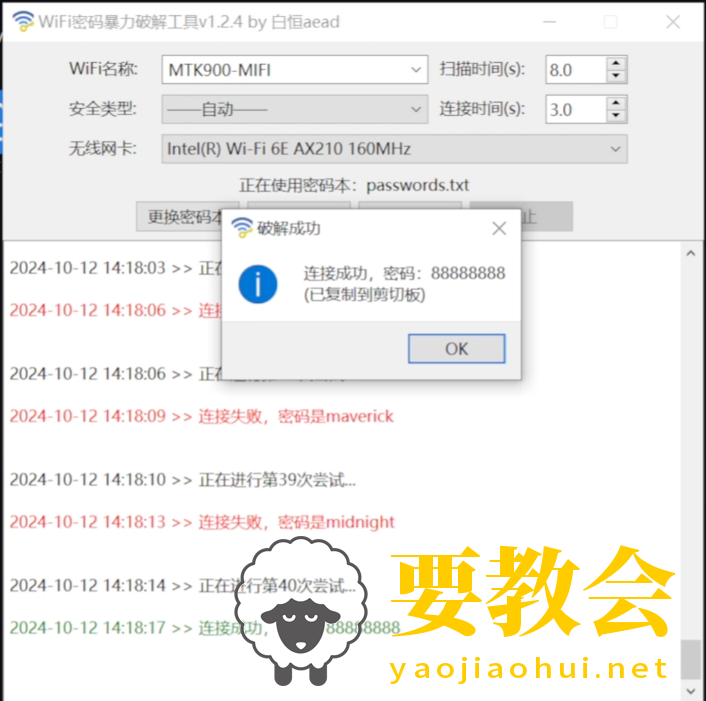

当时“要教会”平台就在本地config.ini 填了个FOFA的key(别问,问就是公司买的商业版)。运行脚本后,控制台哗啦啦刷出200+代理地址。随手输入验证100个,结果存活率居然有15%左右,比预想的高。重点是这个自动写入v2ray配置的设计太贴心,都不用自己改订阅文件。

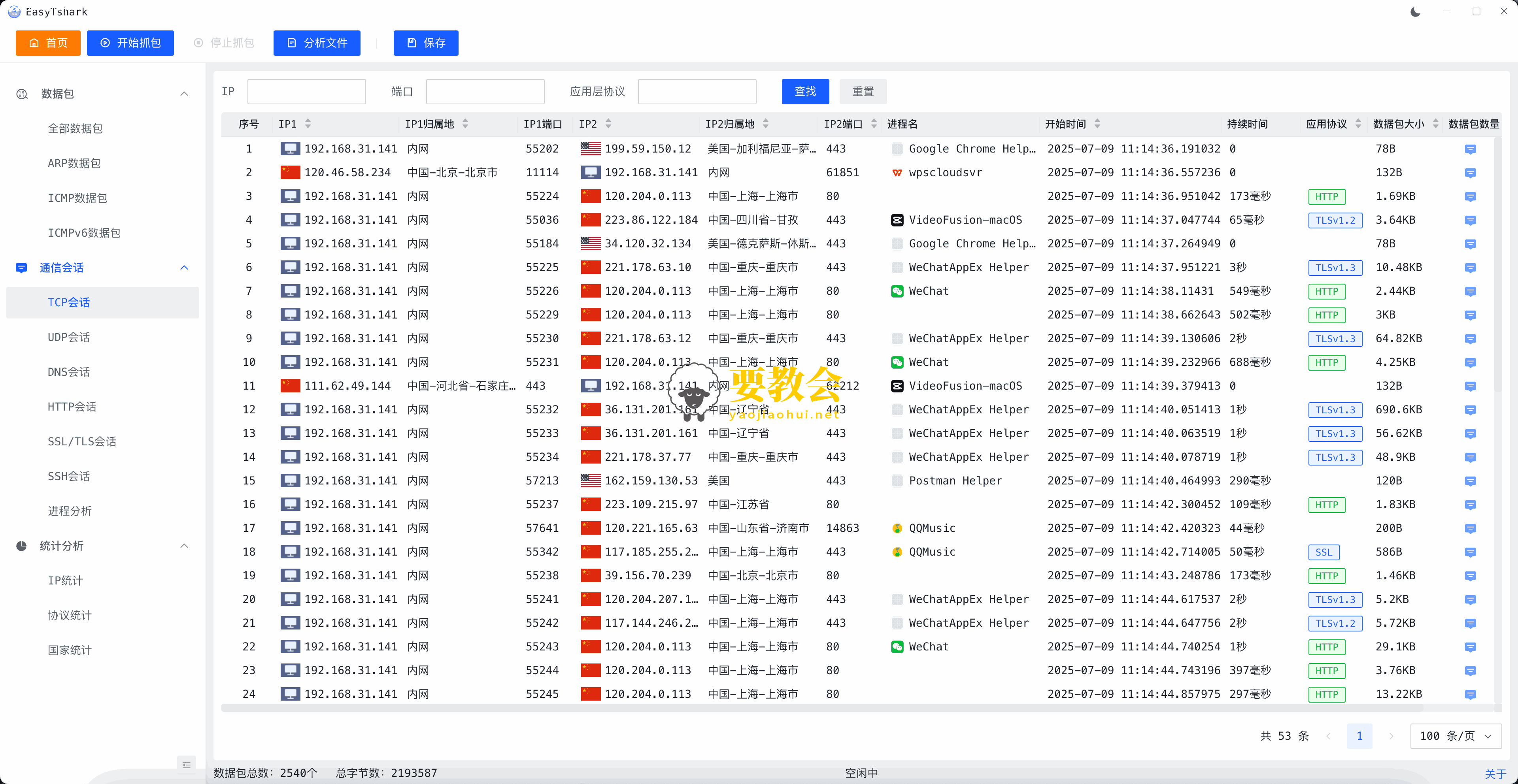

记得护网时有个骚操作:把验证数量调到300+,配合proxifier做智能路由。碰到敏感操作切日本节点,扫目录切越南IP,硬生生把蓝队溯源组耍得团团转。不过要注意别开全局代理,上次有个愣头青开着代理访问公司OA,差点触发审计告警...

现在这工具数据源还比较单一,建议自己魔改下源码,把shodan的API加进去。上周“要教会”平台抓了批巴西的代理节点,成功绕过某跨境电商的geo-blocking。不过有些代理会记录流量,涉及账号爆破的操作还是得悠着点用。

我们来提取并讨论上述工具描述中涉及的网络安全关键技术点:

SocksHunter能够采集大量Socks5代理,并快速检测其可用性,还能方便地切换代理。这类似于一种访问控制的延伸技术,通过切换代理来突破目标的IP封禁,保障测试人员对目标的访问权限,类似于访问控制技术中的灵活访问资源手段。

目前使用Fofa作为数据源,后续还打算加入Hunter、Shadon等平台。这体现了整合多种数据源来获取信息的能力,类似安全扫描技术中多方面获取网络设备信息的理念,从多个源头采集数据有助于更全面地掌握网络中的代理资源情况。

利用并发技术快速检测代理的可用性。这和入侵检测技术中需要快速检测入侵行为类似,都是在短时间内对目标(代理可用性/入侵行为)进行检测,以满足网络安全相关操作(代理切换/阻止入侵)的及时性要求。

将可用代理自动写入v2ray配置文件中。这可以类比为防火墙技术中的合理配置操作,自动的配置减少了人工干预可能带来的错误,提高了效率,确保代理能快速投入使用,就像防火墙通过正确配置阻止非法通信数据渗透一样。

在本地开启8888端口,使用代理工具连接。这类似于建立一种特殊的本地网络服务,通过特定端口提供代理连接功能,保障网络访问的畅通,与流量控制技术类似,都是为了保障网络功能(代理访问/正常通信)在本地网络环境中的实现。

下载地址:

https://github.com/Seven1an/SocksHunter

本文为要教会原创,欢迎转载分享。转载时请务必在文章页面明显位置提供本文链接并注明出处。感谢您对知识的尊重和对本文的肯定!本文链接网址:https://yaojiaohui.net/gongjuruanjian/1271.html

1.本站遵循行业规范,任何转载的稿件都会明确标注作者和来源;2.本站的原创文章,请转载时务必注明文章作者和来源,不尊重原创的行为我们将追究责任;3.作者投稿可能会经我们编辑修改或补充。

支付宝打赏

支付宝打赏  微信打赏

微信打赏