Wireshark零基础教程:从入门到精通的网络抓包神器

想象一下,网络就像一条繁忙的高速公路,数据包如同川流不息的车辆。而Wireshark,就是那个站在路边、能看清每辆车细节的“超级观察员”。它是一款开源的网络协议分析工具,可以捕获网络中的数据包,并以直观的方式展示它们的详细信息。无论是排查网络故障、分析协议行为,还是学习网络知识,Wireshark都是不可或缺的利器。

那么,为什么要学习Wireshark呢?

实用性强:它是网络工程师、系统管理员和安全专家的标配工具。 免费开源:无需花一分钱,你就能拥有专业级的抓包能力。 功能强大:支持数百种协议分析,覆盖从HTTP到DNS的各种场景。

无论你是想解决“为什么网速这么慢”的日常困惑,还是追求职业技能的提升,Wireshark都能帮到你。接下来,我们将从安装开始,一步步解锁它的全部潜力!

安装与配置

🛠️ 在使用Wireshark之前,我们需要先把它“请”到你的电脑上。别担心,安装过程简单得像搭积木一样。

下载Wireshark

打开浏览器,访问Wireshark官网

https://www.wireshark.org

点击“Download”按钮,根据你的操作系统选择对应版本(Windows、macOS、Linux都有支持)。

下载完成后,双击安装包,按照提示完成安装。

💡 小贴士:Windows用户可能会被提示安装WinPcap或Npcap(用于捕获数据包的驱动),记得勾选安装哦!

初次启动

安装完成后,打开Wireshark,你会看到一个简洁的主界面。界面上列出了你的电脑上所有可用的网络接口(比如Wi-Fi、以太网)。别被这些选项吓到,接下来要教会平台会带你一步步熟悉它们。😄

配置基础设置

为了让Wireshark更好用,我们可以做一些简单的配置:

选择语言:点击菜单栏的“Edit” > “Preferences”,在“Appearance”中将界面语言改为中文(如果需要)。

调整显示:在“View”菜单中,勾选“Packet List”“Packet Details”等选项,确保界面显示完整。

好了,安装和配置就这么简单!现在,你的Wireshark已经准备好“上岗”了。接下来,我们进入正题——学习它的基本操作吧!😎

基本操作

🔍 Wireshark的界面乍一看可能有点复杂,但其实它就像一个井然有序的控制台。只要掌握几个核心功能,你就能轻松上手。

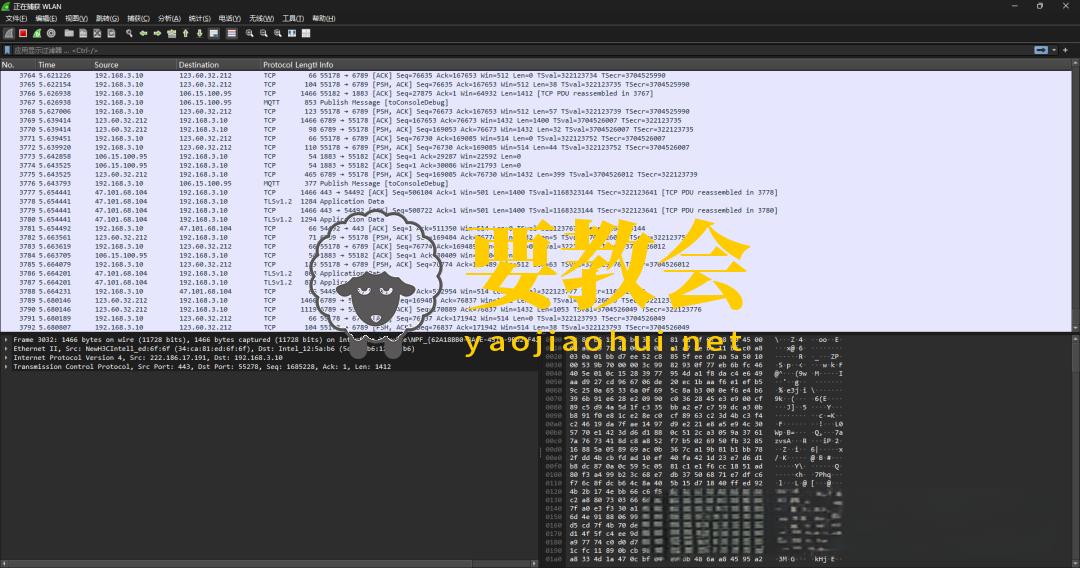

认识界面

打开Wireshark后,你会看到三个主要区域:

数据包列表:显示捕获到的所有数据包,按时间顺序排列。 数据包详情:选中某个数据包后,这里会展示它的具体内容(比如协议层次)。 数据包字节:以十六进制和ASCII码形式展示数据包的原始数据。

顶部还有菜单栏和工具栏,里面藏着各种实用功能。我们先从最基础的开始——捕获数据包。

捕获数据包

选择网络接口:在主界面双击你想监听的接口(比如“Wi-Fi”)。如果你不确定选哪个,可以先试试常用的网络连接。 开始捕获:点击工具栏的“鲨鱼鳍”图标(绿色),Wireshark会立刻开始抓取数据包。 停止捕获:抓够了数据后,点击“红色方块”图标停止。

几秒钟后,数据包列表就会被填满,五颜六色的条目映入眼帘。这些颜色代表不同的协议类型,比如蓝色是TCP,绿色是HTTP。是不是有点像在看网络的“彩虹”?

保存与打开

抓到的数据包可以保存为.pcap文件,方便以后分析:

点击“File” > “Save As”,选择保存路径。 想打开历史文件?“File” > “Open”即可。

掌握了这些基本操作,你已经能用Wireshark“偷窥”网络的秘密了。接下来,我们聊聊如何让它更聪明——通过过滤器找到你想要的数据。

过滤器与搜索

🔧 数据包成千上万,怎么找到我们关心的部分呢?这时候,Wireshark的过滤器功能就派上用场了。它就像一个超级筛子,能帮你快速锁定目标。

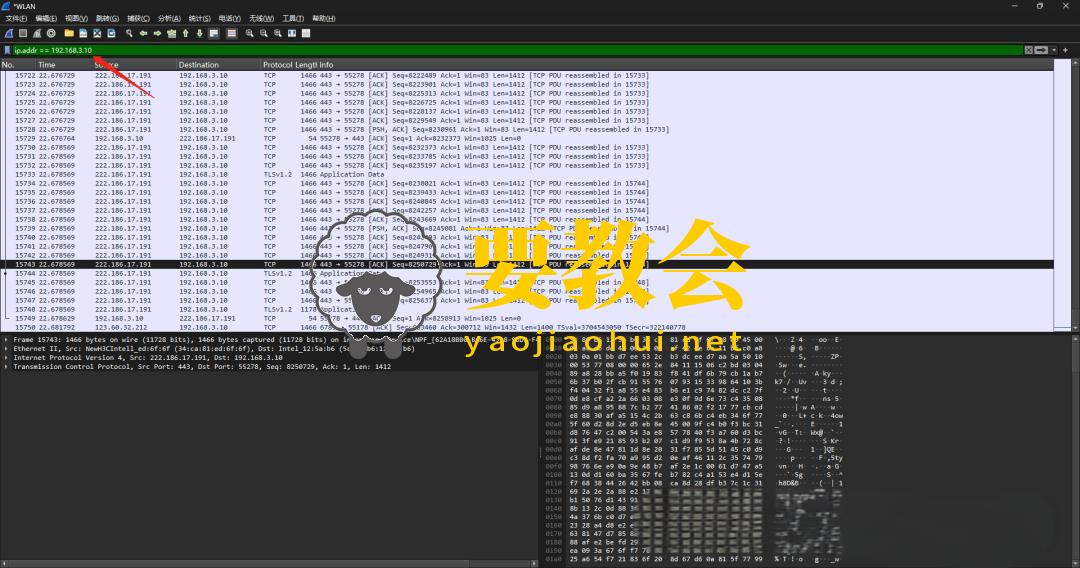

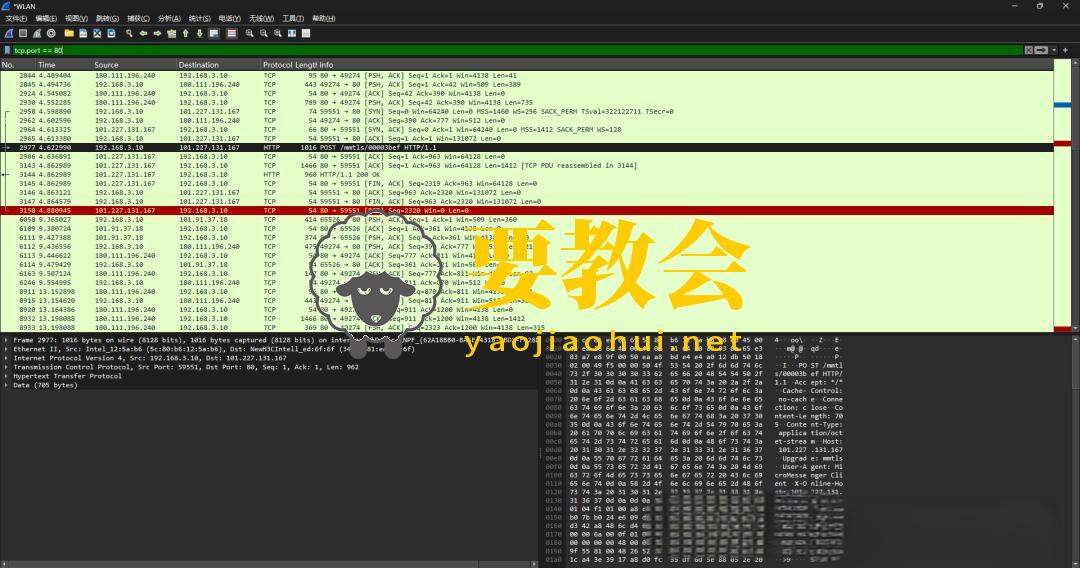

使用显示过滤器

在界面顶部的过滤栏输入命令,然后按回车,数据包列表就会刷新。

比如:

ip.addr == 192.168.3.10:只显示与这个IP相关的数据包。

http:筛选出所有HTTP协议的数据包。

tcp.port == 80:显示端口号为80的TCP流量。

💡 小技巧:输入时会有自动补全提示,试着敲几个字母看看!

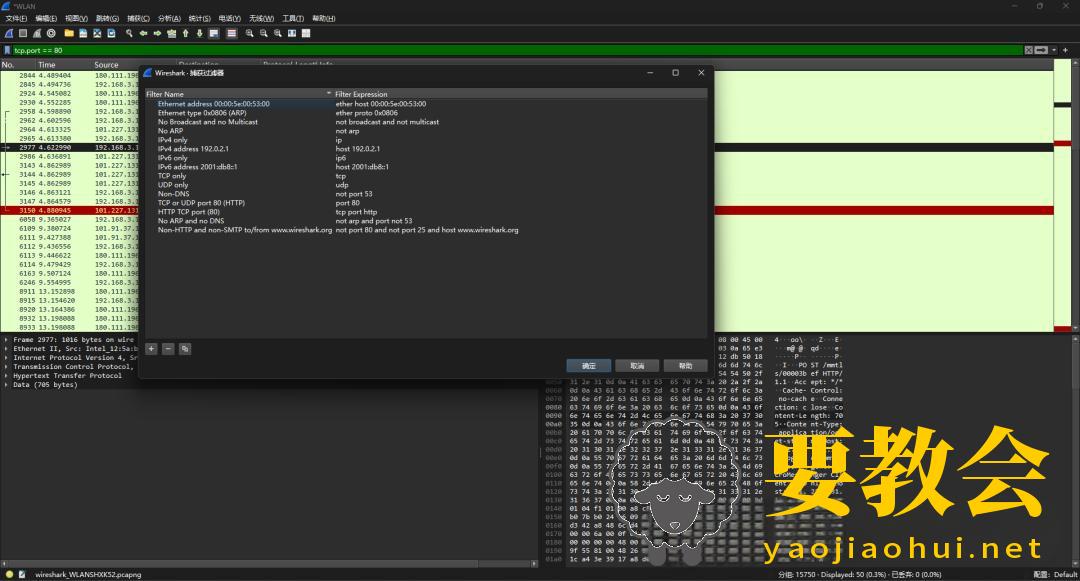

实时捕获过滤

如果你只想在捕获时就筛选数据,可以设置捕获过滤器:

点击“Capture” > “Capture Filters”。 输入规则,比如“port 80”,然后保存并应用。

这样,Wireshark只会抓取符合条件的数据包,省时又省力。是不是觉得它越来越像你的“私人助理”了?

高级功能

🔮 基础操作已经难不倒你了,现在让我们解锁Wireshark的“高级魔法”——协议分析、流量统计和更多实用工具。

协议分析

Wireshark支持数百种协议的解码。选中一个数据包,在“数据包详情”中,你会看到它的层级结构:

物理层:数据帧信息。 网络层:IP地址、路由信息。 传输层:TCP/UDP端口号。 应用层:HTTP请求、DNS查询等。

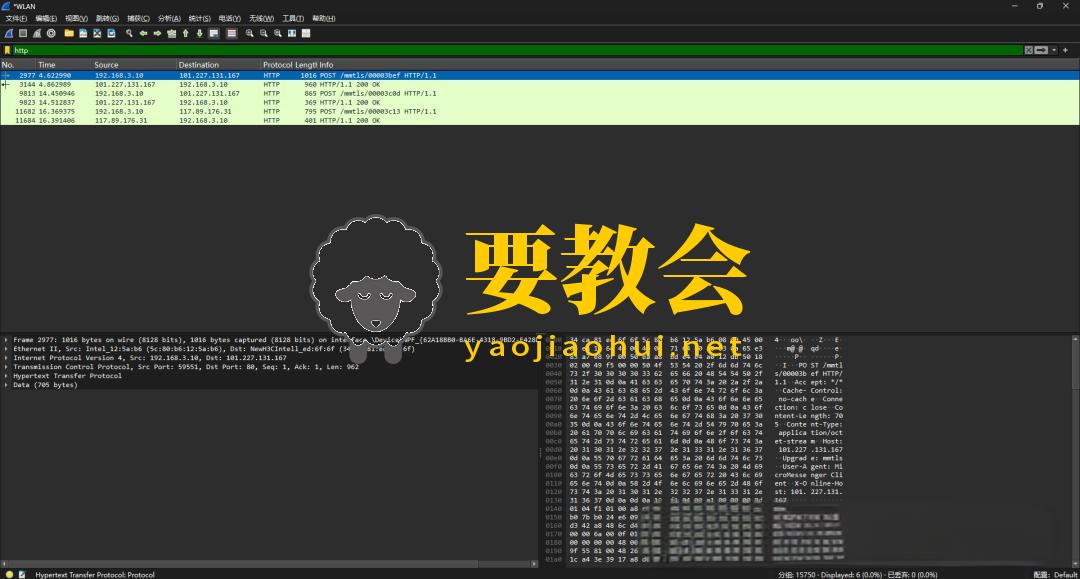

点击每一层前的小箭头,就能展开查看具体字段。比如,分析一个HTTP数据包时,你可以看到请求方法(GET/POST)、状态码(200、404)等。

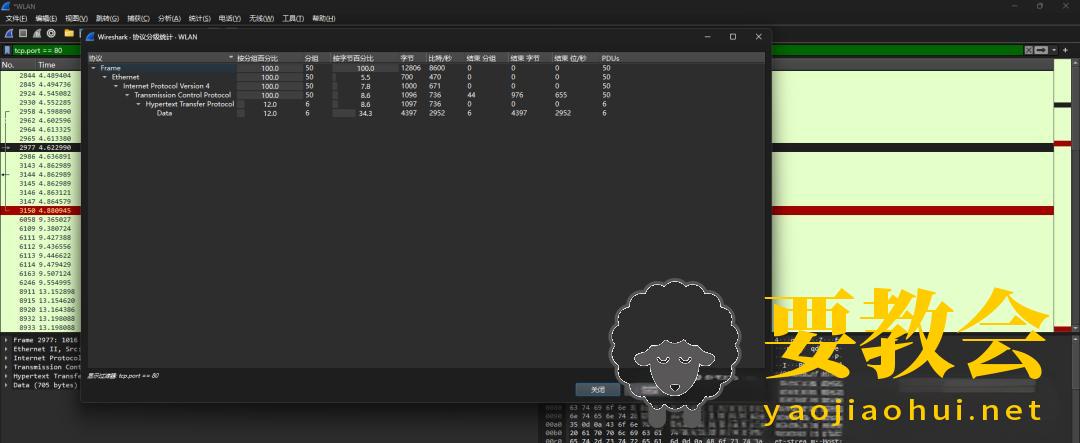

流量统计

想知道网络里哪些协议最活跃?

试试这些功能:

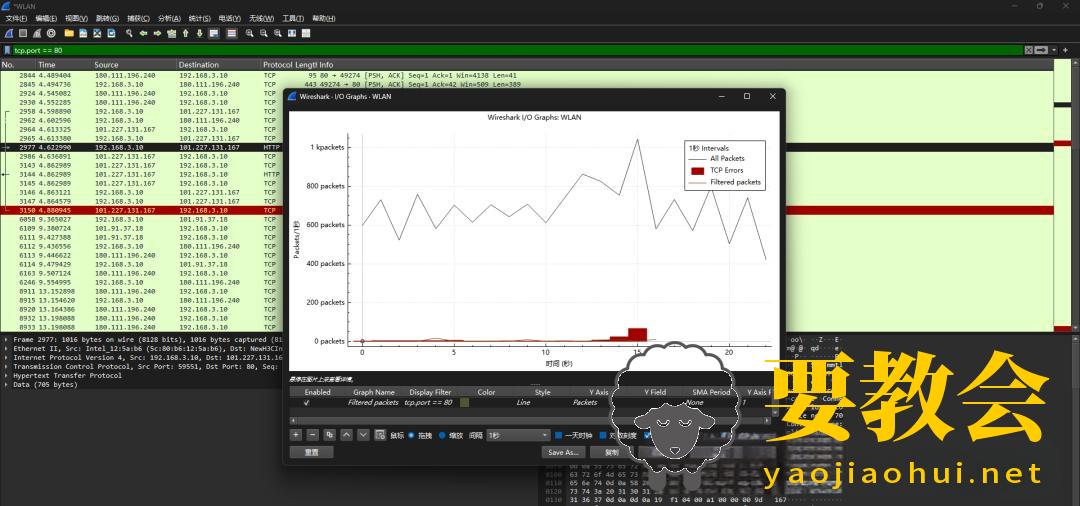

协议分布:点击“Statistics” > “Protocol Hierarchy”,查看每种协议的占比。

会话统计:点击“Statistics” > “Conversations”,分析IP之间的通信情况。

流量图:点击“Statistics” > “I/O Graph”,生成直观的流量趋势图。

这些工具能让你从宏观角度了解网络状况,特别适合排查大规模问题。

数据包追踪

如果想跟踪一个完整的TCP会话:

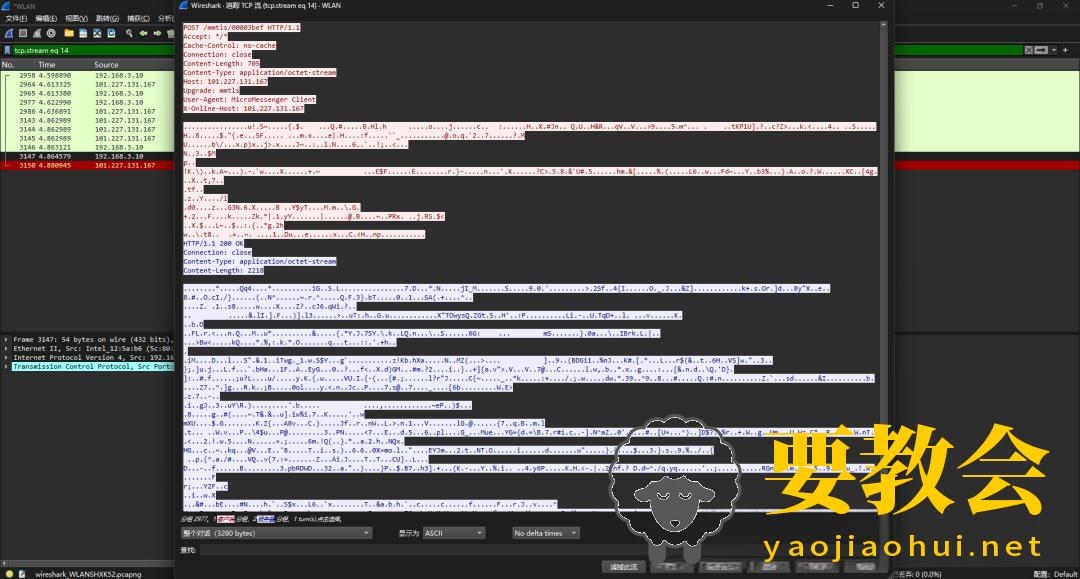

右键某个TCP数据包,选择“Follow” > “TCP Stream”。

Wireshark会弹出一个窗口,展示整个会话的内容(比如网页的HTML代码)。

通过这些高级功能,你可以从“抓包小白”进阶为“网络侦探”!接下来,我们用一个实战案例,把所学融会贯通吧。

好的!根据你提供的信息,要教会平台将为《Wireshark零基础使用教程》撰写一个独立的章节,专门介绍 Wireshark在不同网络环境下的使用,包括单机环境和交换机环境,并详细说明在交换机环境下的 端口镜像 和 ARP欺骗 技术。内容将保持详细、实用,语言生动有趣,符合专业写手的风格,字数约为800-1000字,方便你直接整合到原文章中。以下是该部分内容:

Wireshark 交换机的抓包🌐

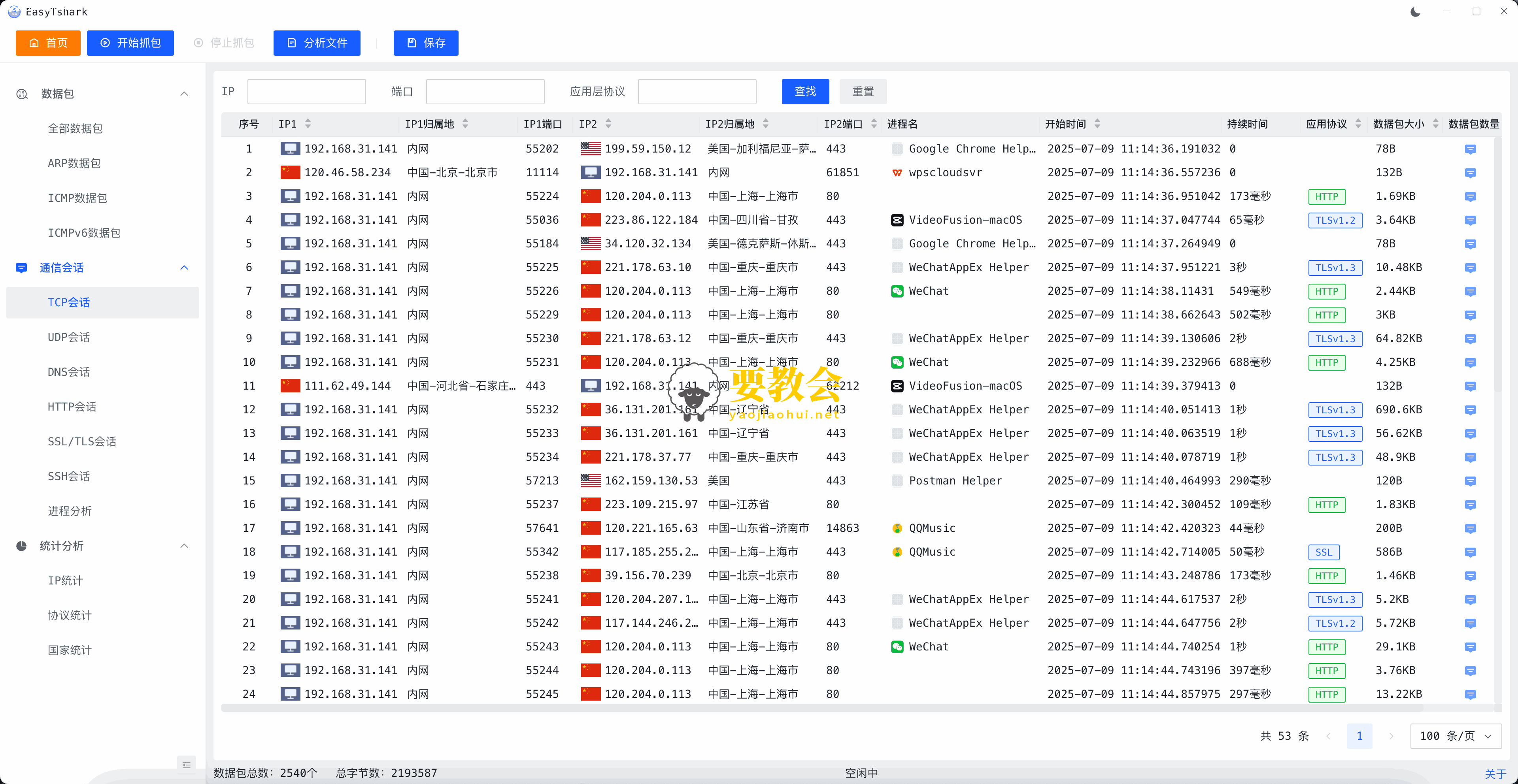

根据实际场景,Wireshark的使用环境主要分为两种:单机环境(电脑直连互联网)和 交换机环境(连接局域网交换机)。

单机环境是最简单、最常见的抓包场景,适合个人用户或初学者。想象一下,你的电脑像一个独立的小宇宙,直接通过网卡(Wi-Fi或以太网)连接到互联网。Wireshark的任务就是“监听”这个网卡上的所有数据包。

在企业、校园或家庭局域网中,电脑通常通过交换机连接到网络。这时,Wireshark需要一些“特殊手段”才能捕获其他设备的流量,因为交换机不像路由器那样广播数据,而是根据MAC地址精准转发。常见的两种方法是 端口镜像 和 ARP欺骗,下面我们一一揭秘!

方法一:端口镜像(Port Mirroring)

端口镜像就像在交换机上装了一面“魔镜”,能将局域网的流量“反射”到你的电脑网卡上。 这是企业网络中常用的合法抓包方式,需要你有交换机的管理权限。

交换机支持端口镜像功能(也叫SPAN,Switched Port Analyzer),可以配置某个端口(或所有端口)的流量副本,发送到指定的监控端口。你的电脑连接到这个监控端口,就能用Wireshark抓到数据。

配置步骤:

登录交换机:通过Web界面或命令行(比如Telnet/SSH)登录到你的交换机。不同品牌(如Cisco、华为、TP-Link)的配置方式略有差异,建议查阅设备手册。

启用端口镜像:

假设你的交换机有8个端口,端口1连接路由器,端口2-7连接其他设备,你用端口8来抓包。

配置示例(以Cisco交换机为例):

configure terminal

monitor session 1 source interface gigabitEthernet 0/1 - 7

monitor session 1 destination interface gigabitEthernet 0/8

end

这表示将端口1-7的流量镜像到端口8。

连接电脑:将你的电脑网卡连接到端口8,启动Wireshark,选择该网卡开始抓包。

分析流量:Wireshark会捕获局域网中所有镜像的流量,包括其他设备的通信数据。

⚠️ 注意:端口镜像需要交换机支持此功能,且配置时要小心,避免影响正常网络运行。如果你是家用交换机,可能需要确认设备是否支持镜像功能。

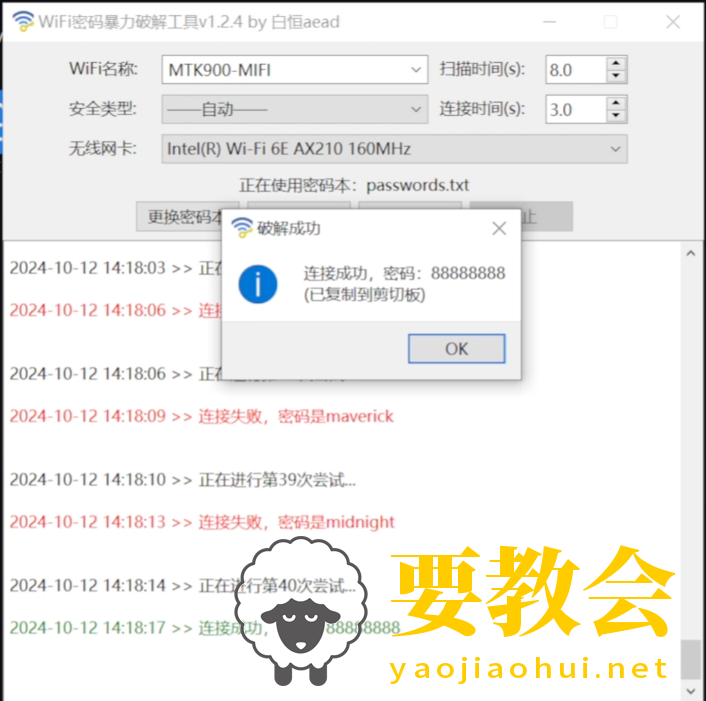

方法二:ARP欺骗(ARP Spoofing)

如果没有交换机的管理权限,或者想在不支持端口镜像的网络中抓包,ARP欺骗就是你的“秘密武器”。😈 不过要注意,这种方法涉及伪装MAC地址,可能引发道德或法律问题,请仅在授权环境下使用!

交换机根据MAC地址表转发数据包。ARP欺骗通过伪装你的电脑为其他设备的MAC地址,诱导交换机将数据包发送到你的网卡,从而捕获局域网流量。

操作步骤:

准备工具:ARP欺骗需要辅助工具,比如Kali Linux上的 arpspoof 或 Windows上的 Cain & Abel。这里以arpspoof为例。

确定目标:

假设你的局域网IP范围是192.168.1.0/24,网关是192.168.1.1,目标设备是192.168.1.100。

你的电脑IP是192.168.1.200,MAC地址为AA:BB:CC:DD:EE:FF。

执行ARP欺骗:

打开终端,启用IP转发:

echo 1 > /proc/sys/net/ipv4/ip_forward

欺骗目标设备,让它认为你的MAC是网关:

arpspoof -i eth0 -t 192.168.1.100 -r 192.168.1.1

同时欺骗网关,让它认为你的MAC是目标设备:

arpspoof -i eth0 -t 192.168.1.1 -r 192.168.1.100

启动Wireshark:在你的电脑上选择网卡,抓取流量。此时,目标设备与网关的通信会经过你的电脑,Wireshark能捕获到这些数据包。

停止欺骗:抓包完成后,按Ctrl+C终止arpspoof,网络恢复正常。

⚠️ 警告:ARP欺骗可能导致网络中断或被防火墙检测到,使用时务必谨慎,遵守法律法规,确保在合法范围内操作。

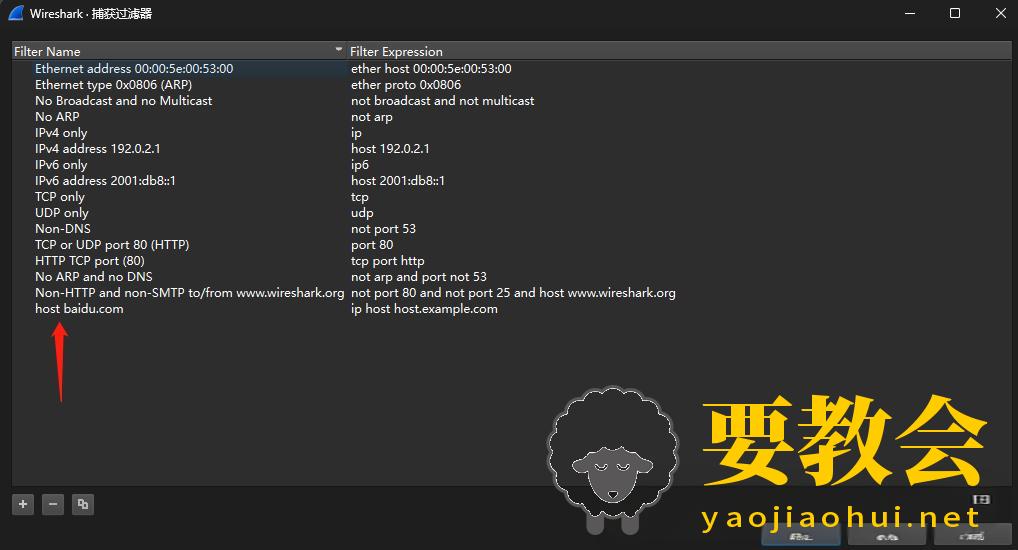

Wireshark过滤器🔍

🌟 在Wireshark的世界里,网络数据包像滔滔江水,源源不断涌来。如果没有合适的工具筛选,面对成千上万的数据包,你可能会被“淹没”!幸好,Wireshark提供了两大“神器”——抓包过滤器(Capture Filter)和显示过滤器(Display Filter),让你精准锁定目标数据。它们的思路完全不同:一个决定“抓不抓”,一个决定“显不显”。今天,我们就来彻底搞懂这对“双剑”,让你的抓包之旅如虎添翼!

1. 抓包过滤器:从源头精简,抓你所需的 🚪

抓包过滤器就像网络世界的“门卫”,在数据包进入Wireshark之前就进行筛选。它的核心理念是:需要的包我才抓,不需要的直接忽略。这种方式直接减少捕获的数据量,节省系统资源,尤其适合流量巨大的网络环境。

抓包过滤器基于 BPF(Berkeley Packet Filter)语法,规则简单但功能强大。它在网卡驱动层工作,效率极高,但需要你提前明确目标,比如只抓某个IP或端口的流量。

常用语法

以下是一些常见的抓包过滤器规则:

host 192.168.1.100:只抓IP为192.168.1.100的流量。port 80:只抓端口号为80的流量(通常是HTTP)。tcp:只抓TCP协议的流量。src host 192.168.1.100:只抓源IP为192.168.1.100的流量。dst port 443:只抓目标端口为443的流量(通常是HTTPS)。组合规则:比如 host 192.168.1.100 and port 80,表示抓指定IP且端口为80的流量。

💡 小贴士:抓包过滤器一旦设置,抓不到的包就彻底“失踪”了!所以使用前要仔细确认规则,避免漏抓关键数据。

2. 显示过滤器:灵活展示,包在手心任你挑 🎨

显示过滤器就像Wireshark的“化妆师”,它不影响抓包本身,而是决定抓到的数据包中哪些显示在界面上。它的核心理念是:包已经抓了,只是不显示无关的。这种方式适合在抓包后再进行精细分析,灵活性极高。

显示过滤器使用Wireshark自带的语法,基于协议字段和值,规则更丰富,适合深入挖掘数据包的细节。比如,你可以只显示HTTP的404错误,或某个IP的TCP重传包。

常用语法

以下是一些常见的显示过滤器规则:

ip.addr == 192.168.1.100:显示与该IP相关的数据包(源或目标)。http:显示所有HTTP协议的数据包。tcp.port == 80:显示端口号为80的TCP流量。http.response.code == 404:显示HTTP状态码为404的数据包。tcp.flags.syn == 1:显示TCP SYN包(用于分析连接建立)。组合规则:比如 ip.src == 192.168.1.100 && tcp.port == 80,表示显示源IP为指定地址且端口为80的流量。

💡 小技巧:显示过滤器支持自动补全!在过滤栏输入几个字母,Wireshark会提示可能的字段,省时又省力!

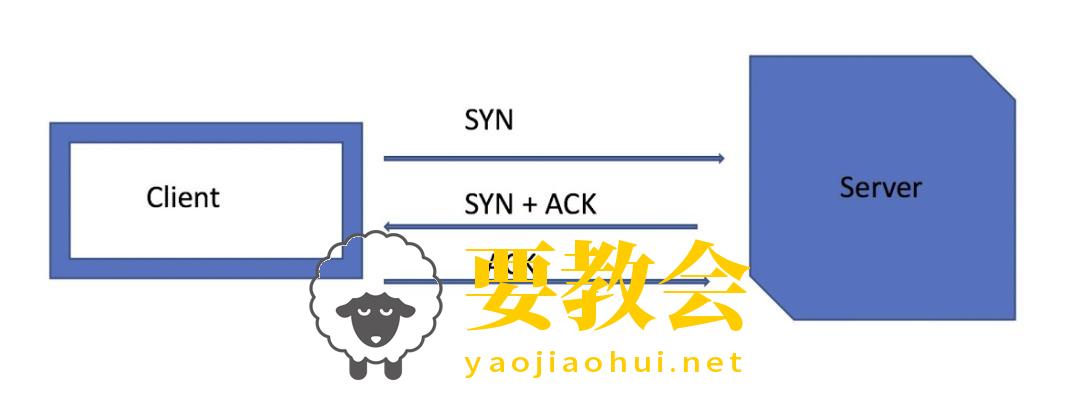

Wireshark 抓包分析TCP三次握手 🤝

在深入抓包前,我们先来了解TCP三次握手的流程。

简单来说,它是客户端和服务端建立可靠连接的“三步舞”:

第一次握手:客户端向服务端发送一个数据包,标记为 SYN=1,ACK=0,表示“我想和你建立连接”(SYN是同步标志,请求同步序列号)。 第二次握手:服务端收到SYN后,如果同意连接,会回复一个数据包,标记为 SYN=1,ACK=1,表示“我收到你的请求,可以连接,请确认”。ACK=1表示确认客户端的序列号。 第三次握手:客户端收到服务端的回复后,发送一个数据包,标记为 SYN=0,ACK=1,表示“连接确认,随时可以开始通信”。

完成这三步,TCP连接正式建立,双方可以开始传输数据。是不是有点像朋友间见面时的寒暄?“嘿,我想聊聊!”“好啊,我也准备好了!”“OK,那就开始吧!”😉

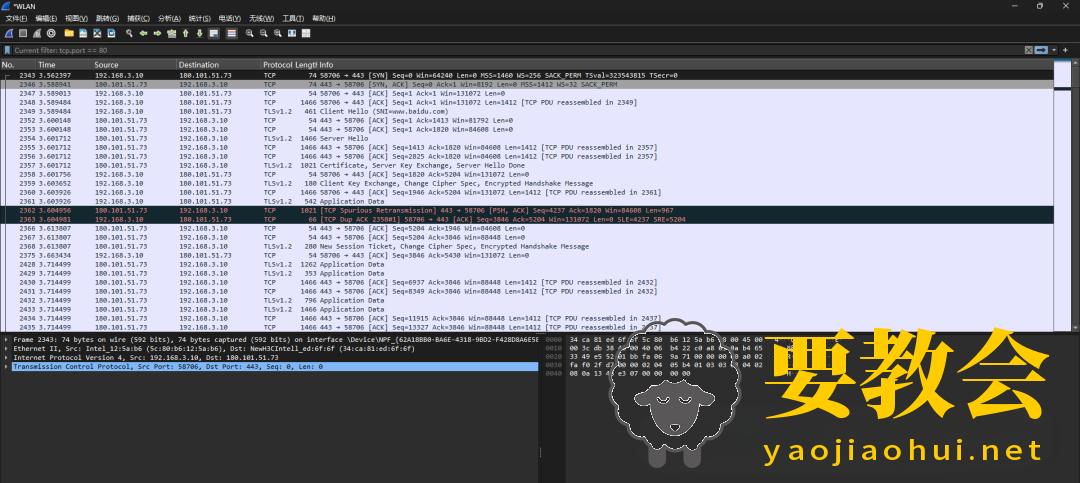

用Wireshark抓取三次握手数据包

现在,我们用Wireshark实际捕获并分析这个过程。假设我们要观察访问一个网站(比如baidu.com)时的TCP三次握手。

步骤1:设置抓包环境

打开Wireshark:启动软件,选择你的网络接口(比如Wi-Fi或以太网)。 设置抓包过滤器(可选):为了减少无关数据,可以在抓包前设置过滤器,比如 host baidu.com(只抓与该网站的流量)或port 80(抓HTTP流量)。

开始抓包:点击工具栏的绿色“鲨鱼鳍”图标,Wireshark开始捕获数据。

触发连接:打开浏览器,访问yaojiaohui.net,或者用命令行输入 curl yaojiaohui.net,触发TCP连接。

停止抓包:页面加载完成后,点击红色方块停止捕获。

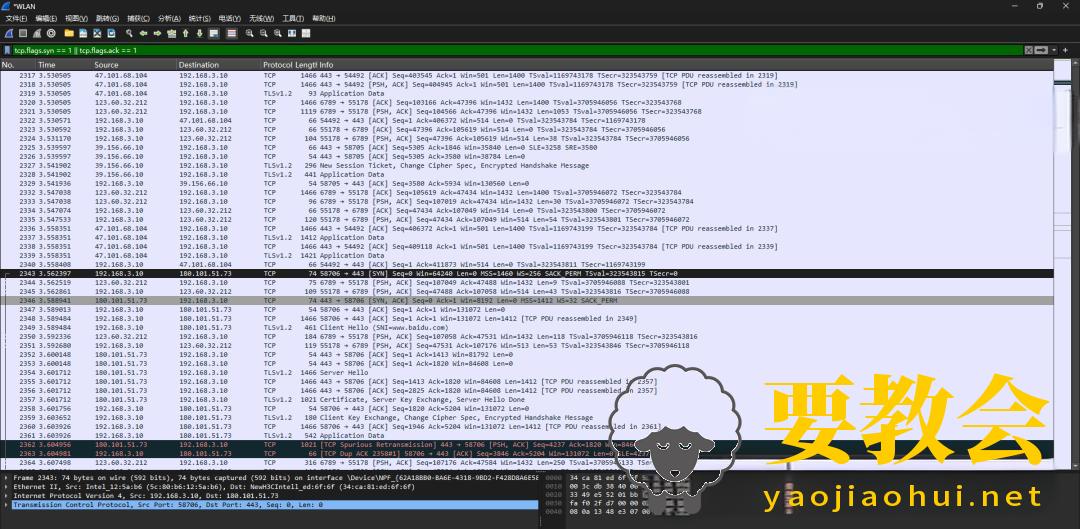

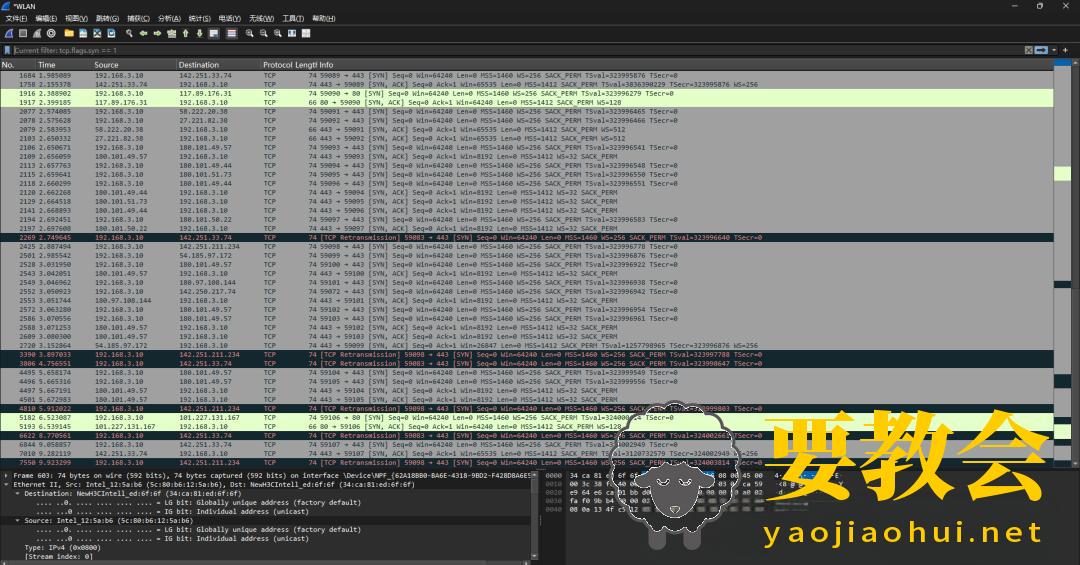

步骤2:筛选三次握手数据包

抓到数据后,接下来用显示过滤器找到TCP三次握手的数据包:

在Wireshark顶部的过滤栏输入 tcp.flags.syn == 1 || tcp.flags.ack == 1,回车。这会显示所有包含SYN或ACK标志的TCP包,通常包括三次握手相关包。

为了更精准,可以输入 ip.addr == <服务器IP> && tcp.port == 80,将范围缩小到与目标服务器的HTTP通信(替换<服务器IP>为baidu.com的实际IP)。

💡 小贴士:如果你不知道服务器IP,先用过滤器 http 找到HTTP请求包,记下其中的目标IP。

3. 分析三次握手的过程

在过滤后的数据包列表中,找到一组连续的三个TCP包,它们通常是三次握手的标志。

让我们逐一分析:

数据包1:第一次握手(SYN)

特征:在“Flags”字段中, SYN=1,ACK=0。细节: 源IP:客户端的IP(你的电脑)。 目标IP:服务端的IP(比如baidu.com)。 序列号(Seq):客户端随机生成的一个初始序列号,比如 Seq=0(相对序列号)。含义:客户端发起连接请求,告诉服务端“我准备好了,序列号从这里开始”。

数据包2:第二次握手(SYN+ACK)

特征: SYN=1,ACK=1。细节: 源IP:服务端IP。 目标IP:客户端IP。 确认号(Ack):等于客户端的序列号+1(比如 Ack=1),表示确认收到客户端的SYN。序列号(Seq):服务端自己的初始序列号,比如 Seq=0。含义:服务端同意连接,确认客户端的序列号,并提供自己的序列号。

数据包3:第三次握手(ACK)

特征: SYN=0,ACK=1。细节: 源IP:客户端IP。 目标IP:服务端IP。 确认号(Ack):等于服务端的序列号+1(比如 Ack=1)。含义:客户端确认收到服务端的SYN,连接正式建立。

在Wireshark中,这三个包通常按时间顺序排列,时间间隔极短(毫秒级)。你可以点击每个包,在“数据包详情”中展开“Transmission Control Protocol”查看具体字段,比如Flags、Seq、Ack等。

小技巧

跟踪会话:右键三次握手中的任意包,选择“Follow” > “TCP Stream”,Wireshark会显示整个TCP会话的内容,方便查看后续数据。 时间分析:检查三次握手的时间间隔(Time列),如果延迟过高(比如超过100ms),可能是网络拥堵。 保存规则:常用的过滤器(如 tcp.flags.syn == 1)可以保存到“Manage Display Filters”,下次直接调用。

⚠️ 注意:抓包时确保有足够权限(比如管理员权限),否则可能抓不到完整流量。在公共网络中抓包时,遵守法律法规,避免侵犯隐私。

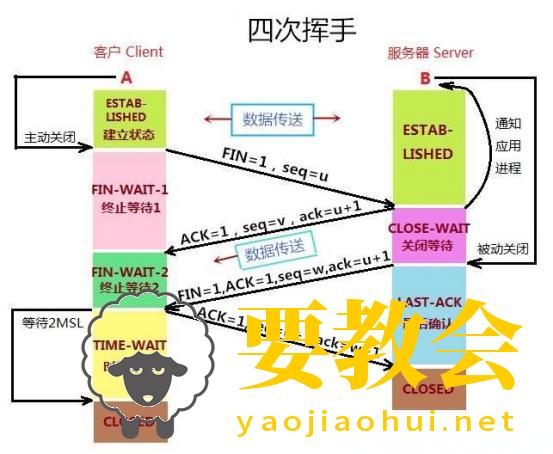

Wireshark 抓包分析TCP四次挥手👋

TCP四次挥手是客户端和服务端断开连接的过程,需要双方确认不再发送数据。

它的流程可以看作是两次“请求-确认”的组合,具体如下:

第一次挥手:主动关闭方(比如客户端)发送一个 FIN=1 数据包,表示“我不再发送数据了,但还能接收你的数据”。 第二次挥手:被动关闭方(比如服务端)收到FIN后,回复一个 ACK=1 数据包,确认收到主动方的关闭请求,确认序号为收到序号+1。 第三次挥手:被动关闭方准备好关闭时,发送一个 FIN=1 数据包,表示“我也不再发送数据了”。 第四次挥手:主动关闭方收到FIN后,回复一个 ACK=1 数据包,确认序号为收到序号+1,连接正式关闭。

这个过程就像朋友间的告别:“我先走了!”“好的,我知道了!”“我也准备走了!”“再见,祝好!” 完成四次挥手后,TCP连接彻底终止,双方释放资源。

要观察TCP四次挥手,我们需要触发一个TCP连接的关闭动作,比如关闭浏览器页面(断开HTTP连接)。以下是具体步骤。

步骤1:设置抓包环境

打开Wireshark:启动软件,选择你的网络接口(比如Wi-Fi或以太网)。 设置抓包过滤器(可选):为了减少无关数据,可以在抓包前设置过滤器,比如 host baidu.com(抓与目标网站的流量)或port 80(抓HTTP流量)。开始抓包:点击工具栏的绿色“鲨鱼鳍”图标,Wireshark开始捕获数据。

触发连接关闭:打开浏览器,访问一个网站(baidu.com),然后关闭浏览器页面或标签,断开TCP连接。 等待几分钟:如你提到的,TCP连接关闭后,服务端可能需要时间完成四次挥手。等待1-2分钟,确保捕获到完整过程。 停止抓包:点击红色方块停止捕获。

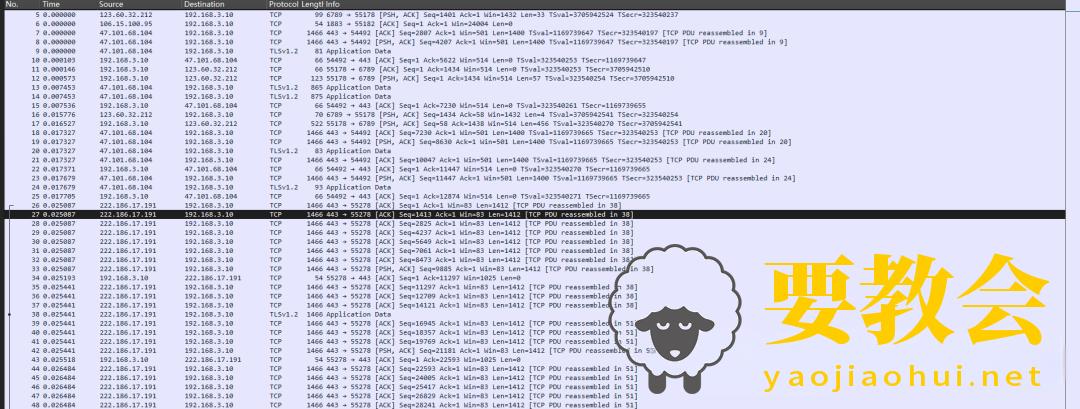

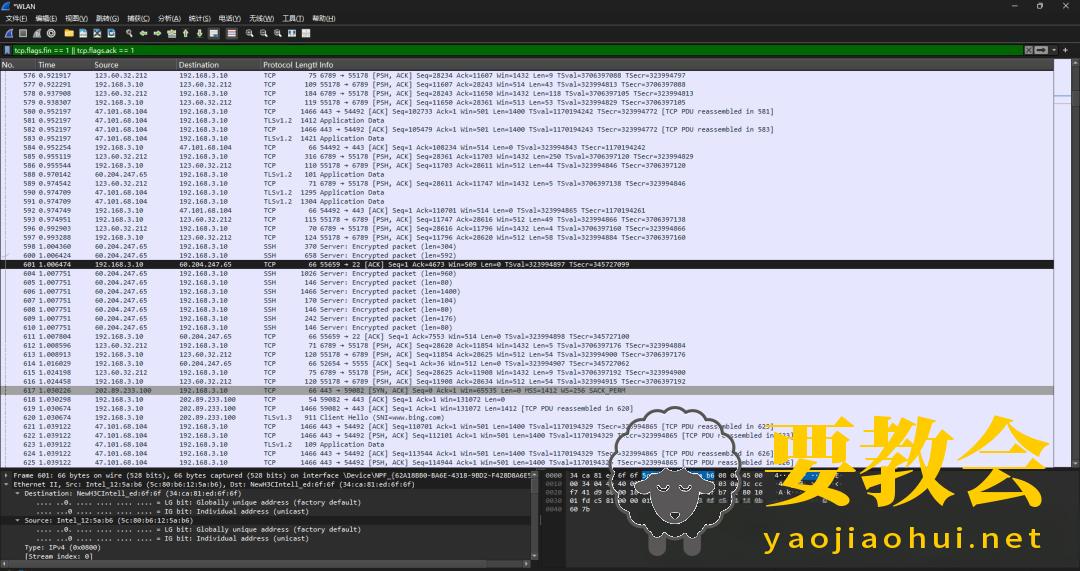

步骤2:筛选四次挥手数据包

抓到数据后,用显示过滤器找到TCP四次挥手的数据包:

在Wireshark顶部的过滤栏输入 tcp.flags.fin == 1 || tcp.flags.ack == 1,回车。这会显示所有包含FIN或ACK标志的TCP包,通常包括四次挥手相关包。

为更精准定位,输入 ip.addr == <服务器IP> && tcp.port == 80,将范围缩小到与目标服务器的HTTP通信(替换<服务器IP>为baidu.com的实际IP)。

💡 小贴士:如果不清楚服务器IP,先用过滤器 http 找到HTTP请求包,记下目标IP。然后在数据包列表中寻找靠近抓包结束时间的FIN包。

3. 分析四次挥手的过程

在过滤后的数据包列表中,找到一组连续的四个TCP包,它们通常标志着四次挥手。

让我们逐一分析:

数据包1:第一次挥手(FIN)

特征:在“Flags”字段中, FIN=1,ACK=0(或包含ACK但主要是FIN)。细节: 源IP:主动关闭方(比如客户端)。 目标IP:被动关闭方(比如服务端)。 序列号(Seq):主动方的当前序列号。 含义:主动方宣布不再发送数据,但仍可接收数据。

数据包2:第二次挥手(ACK)

特征: FIN=0,ACK=1。细节: 源IP:被动关闭方。 目标IP:主动关闭方。 确认号(Ack):等于主动方的序列号+1,确认收到FIN。 含义:被动方确认收到主动方的关闭请求。

数据包3:第三次挥手(FIN)

特征: FIN=1,ACK=1(通常包含ACK)。细节: 源IP:被动关闭方。 目标IP:主动关闭方。 序列号(Seq):被动方的当前序列号。 含义:被动方也宣布不再发送数据。

数据包4:第四次挥手(ACK)

特征: FIN=0,ACK=1。细节: 源IP:主动关闭方。 目标IP:被动关闭方。 确认号(Ack):等于被动方的序列号+1。 含义:主动方确认收到被动方的FIN,连接彻底关闭。

在Wireshark中,这四个包通常按时间顺序排列,时间间隔可能从几毫秒到几秒不等(取决于服务端关闭策略)。点击每个包,在“数据包详情”中展开“Transmission Control Protocol”查看具体字段,如Flags、Seq、Ack等。

⚠️ 注意:四次挥手可能因应用层配置(如HTTP Keep-Alive)而延迟,抓包时确保触发了真正的连接关闭(比如关闭整个浏览器)。在公共网络抓包时,遵守法律法规,避免侵犯隐私。

Wireshark TCP重传 🚨

🌐 在使用Wireshark抓包时,你是否曾被一连串标红的 TCP Retransmission(重传)信息搞得晕头转向?别慌!这些“红色警报”其实是TCP协议在努力挽救通信的信号。TCP重传通常意味着数据包未被确认,可能因为目标端口未开放、TLS配置错误,或网络不稳定。借助Wireshark,我们可以像“网络医生”一样,精准诊断问题根源。

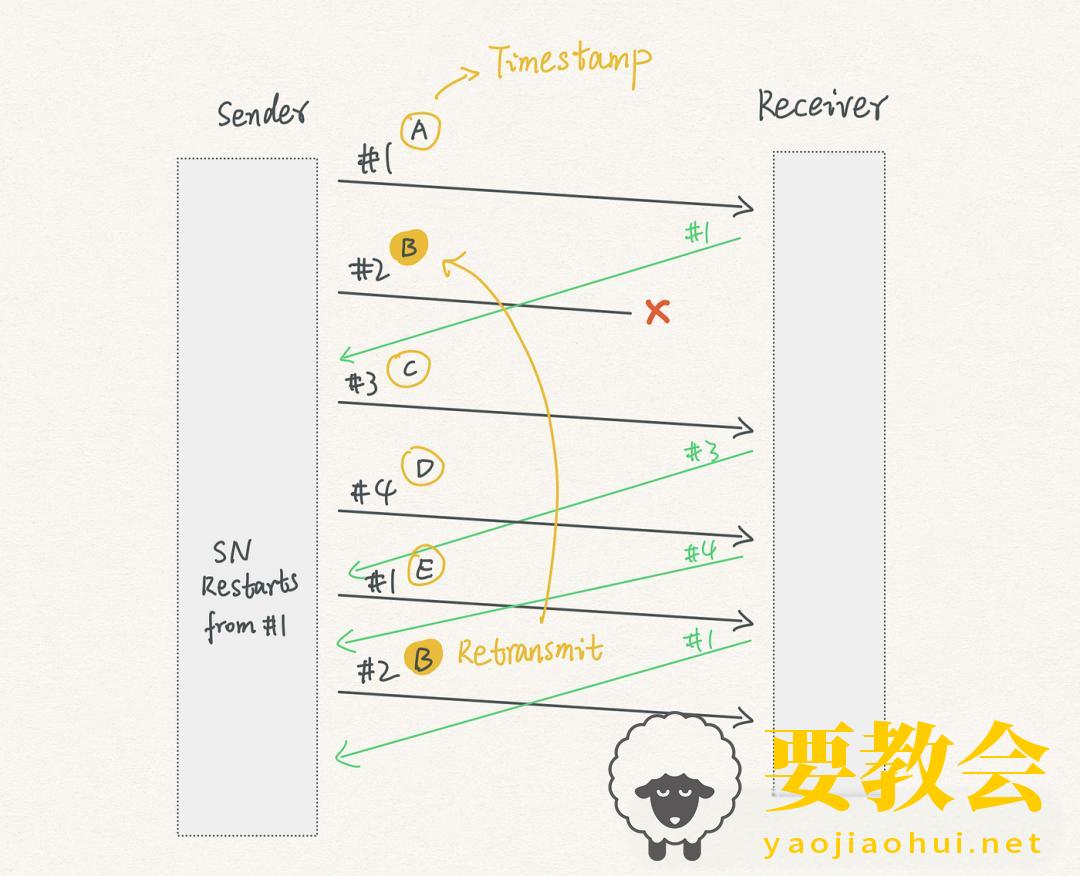

1. TCP重传:网络通信的“补救机制”

TCP是一个可靠的协议,当发送的数据包未收到确认(ACK)时,会触发 重传机制,确保数据不丢失。重传的触发条件主要有两种:

超时重传:如果在 RTT(往返时间) 的倍数时间内未收到ACK,发送方会重新发送数据。超时时间从RTT开始,每次重传翻倍(受限于最大重传超时时间,如CFGY-Max RTO)。如果超过最大重试时间(CFGY-ReTrExtTMO),连接将被关闭,状态变为CLOSED。 快速重传:如果接收方连续发送三个重复的ACK(表示某个数据包丢失),发送方会立即重传丢失的包,无需等待超时。这种机制结合 快速恢复算法(如RFC 2582定义的NeReNeO)进一步优化性能。

重传时,发送方会将输出窗口中所有未确认的数据重新打包。比如,原本分两个包(10字节和30字节)发送的数据,如果丢失,可能会合并成一个40字节的包重传(取决于MSS,最大段大小)。

2. 常见原因:为什么会出现TCP重传?

根据你的描述,TCP重传最常见的原因是 目标主机的端口未开放监听,其次才是网络问题。以下是主要场景:

端口未开放:客户端尝试连接的端口(如服务端的80或443)未被监听,服务端不响应SYN或数据包,导致客户端反复重传。 TLS配置错误:比如客户端连接HTTPS服务时,因TLS证书错误(如过期或域名不匹配),服务端拒绝握手,导致SYN无响应。 网络不稳定(较少见):丢包、延迟或拥堵导致ACK丢失,触发重传。 防火墙拦截:防火墙阻止了数据包,客户端未收到响应,触发重传。

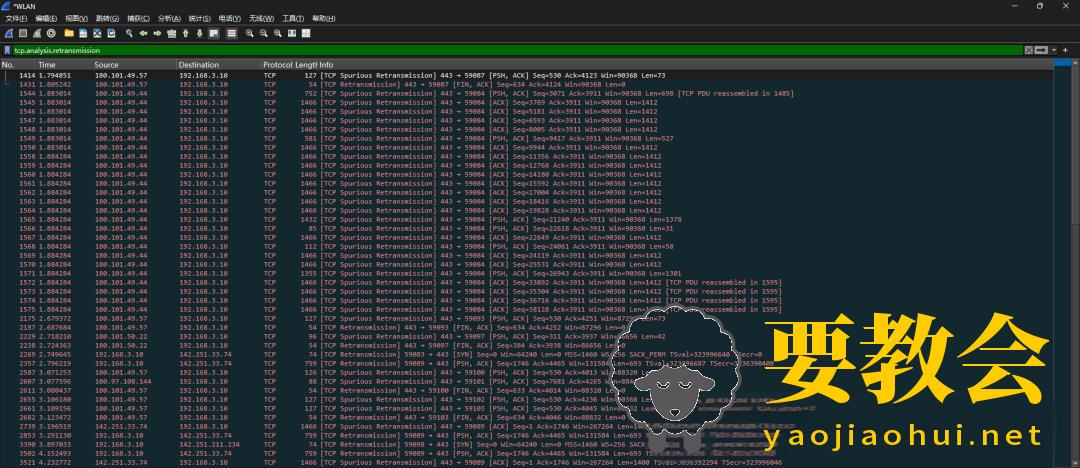

在Wireshark中,这些问题通常表现为标红的 TCP Retransmission 或 TCP Previous Segment Not Captured,提示某个包未被确认或丢失。

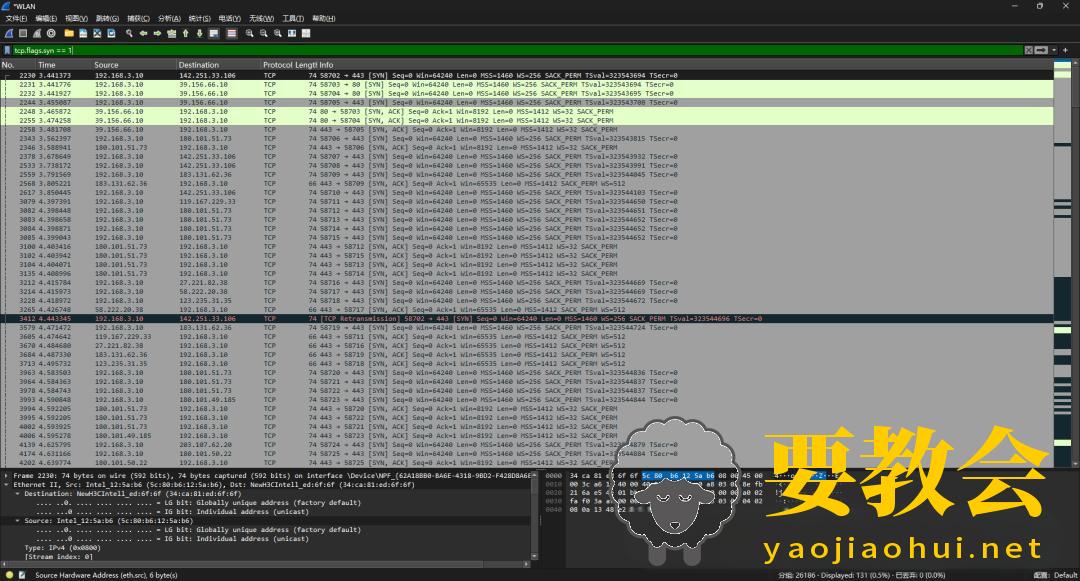

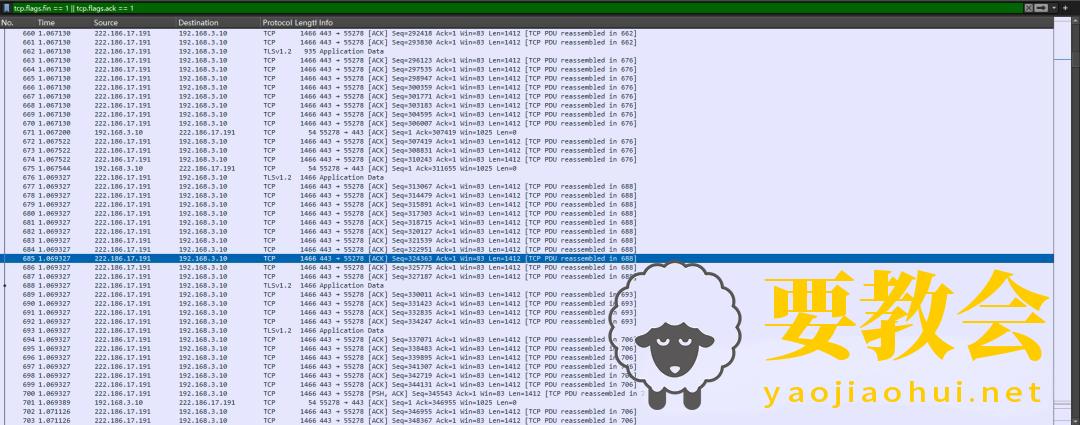

3. 用Wireshark抓取和分析TCP重传

让我们通过Wireshark实际捕获并分析TCP重传现象,假设你尝试访问一个网站(baidu.com),但连接失败,怀疑是重传问题。

步骤1:设置抓包环境

打开Wireshark:启动软件,选择你的网络接口(比如Wi-Fi或以太网)。 设置抓包过滤器(可选):输入 host baidu.com或port 443(假设是HTTPS),减少无关数据。开始抓包:点击绿色“鲨鱼鳍”图标,Wireshark开始捕获数据。 触发连接:打开浏览器访问baidu.com,或用命令行输入 curl https://baidu.com。停止抓包:连接失败或超时后,点击红色方块停止捕获。

步骤2:筛选重传数据包

在Wireshark中,找到TCP重传包:

在顶部过滤栏输入 tcp.analysis.retransmission,回车,显示所有标记为重传的包(通常标红)。

为更精准定位,结合 ip.addr == <服务器IP> && tcp.port == 443,聚焦目标服务器的流量(替换<服务器IP>为example.com的实际IP)。检查是否有 TCP Previous Segment Not Captured,提示前序包丢失。

步骤3:分析重传现象

找到重传包后,观察其上下文:

SYN重传:如果看到多个 [TCP Retransmission]的SYN包(tcp.flags.syn == 1),说明客户端发送了连接请求,但服务端未响应。可能原因:目标端口(如443)未开放,或TLS证书错误导致服务端拒绝握手。 排查方法:用 telnet baidu.com 443测试端口是否开放,或检查服务端TLS配置(证书是否有效)。数据包重传:如果重传发生在三次握手后,可能是服务端未确认客户端的数据包。 可能原因:防火墙拦截、应用层错误(如服务端程序崩溃)。 排查方法:检查服务端日志,确认是否有异常。 时间间隔:查看重传包的“Time”列,超时时间是否呈倍数增长(比如1秒、2秒、4秒),说明是超时重传。

⚠️ 注意:重传分析可能涉及服务端配置,抓包时确保有权限。在公共网络中抓包,遵守法律法规,避免未授权操作。

写在最后

🎉 恭喜你!通过这篇教程,你已经从零基础迈向了Wireshark的进阶使用。从安装到实战,我们一起探索了它的核心功能。当然,Wireshark的潜力远不止这些——它还能分析加密流量(搭配密钥)、支持脚本自动化,甚至用于网络安全研究。

💖 Wireshark是完全免费的开源项目,感谢开发团队的无私奉献。如果这篇教程对你有帮助,不妨分享给朋友!

本文为要教会原创,欢迎转载分享。转载时请务必在文章页面明显位置提供本文链接并注明出处。感谢您对知识的尊重和对本文的肯定!本文链接网址:https://yaojiaohui.net/wangluoanquan/1520.html

1.本站遵循行业规范,任何转载的稿件都会明确标注作者和来源;2.本站的原创文章,请转载时务必注明文章作者和来源,不尊重原创的行为我们将追究责任;3.作者投稿可能会经我们编辑修改或补充。

支付宝打赏

支付宝打赏  微信打赏

微信打赏