记一次教育机构src通杀漏洞挖掘

0x1 前言

这里“要教会”平台是有目的地去对某机构或者某学校进行渗透测试漏洞挖掘的,之前在网上看到很多文章说可以直接去edusrc官网的漏洞排行榜上去找,可以去看一些开发商排行榜以及某些高校大学的排行榜,里面有很多的该公司或者该学校的漏洞提交情况以及修补情况。

0x2 信息收集/资产测绘

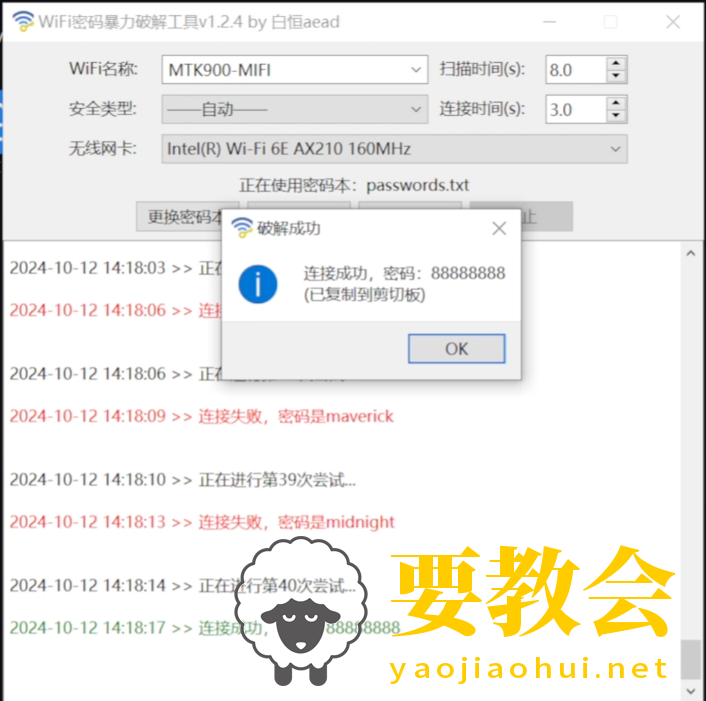

就比如说可以去找一些修复率不是很高的开发商去挖,

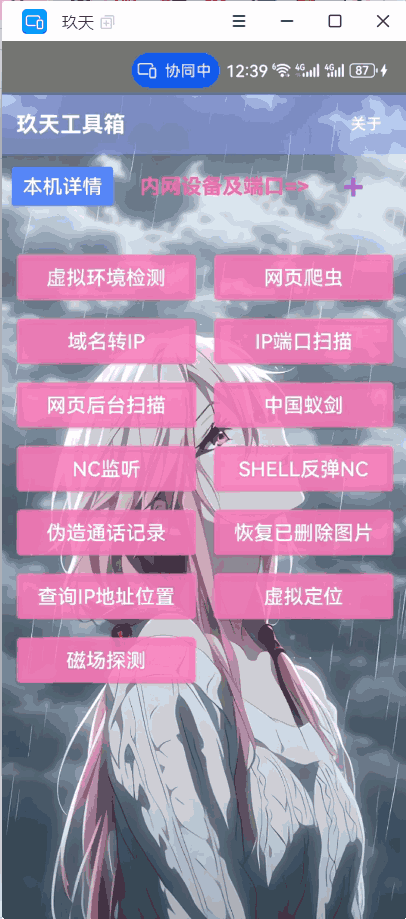

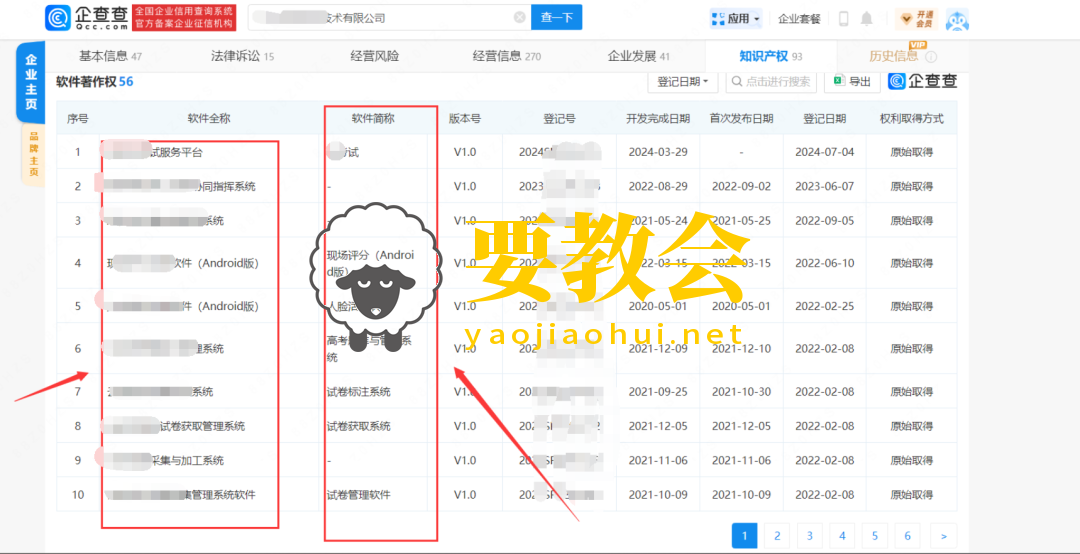

然后多去找找该开发商的一些资产,特别是哪些学校使用了该系统的资产,可以使用空间引擎,FOFA、鹰图等,还可以使用一些企业查询的网站,比如企查查、爱企查等免费的在线查询网站。

比如下面的使用空间引擎FOFA进行检索相关企业的系统信息,然后去找相关漏洞,比如常打的nday

下面就是使用爱企查进行的查询,里面一看就是学校使用的一些系统,然后再挨个进行信息收集,多使用网上的资源,搞不好就打了个通杀呢

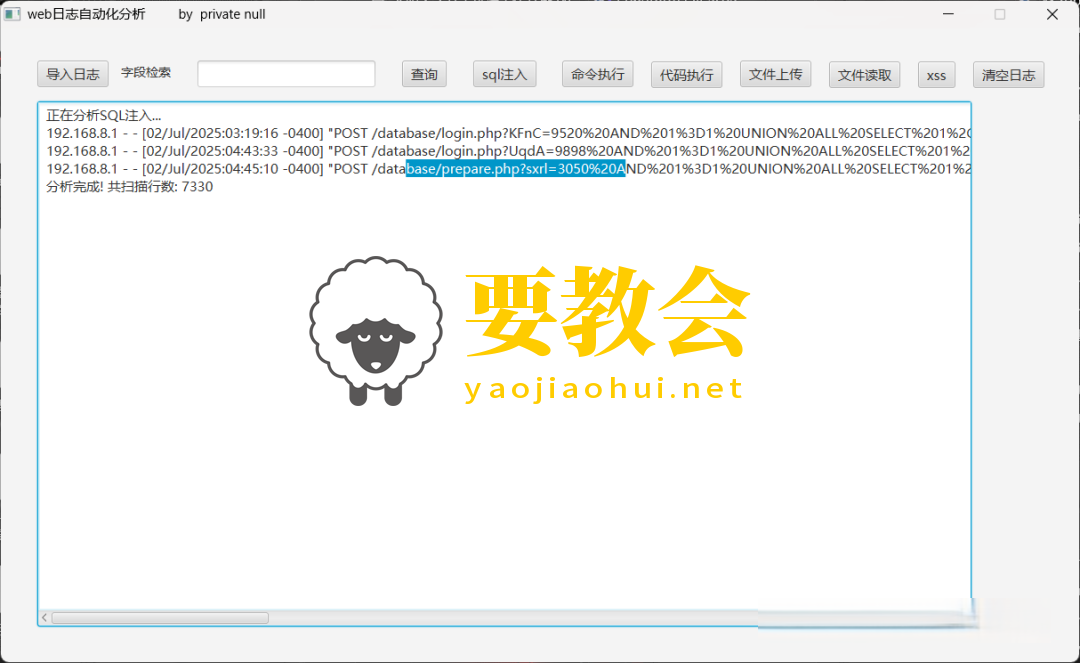

0x3 渗透测试/漏洞挖掘

下面这几个edusrc漏洞都已经成功提交,且都已经通过了

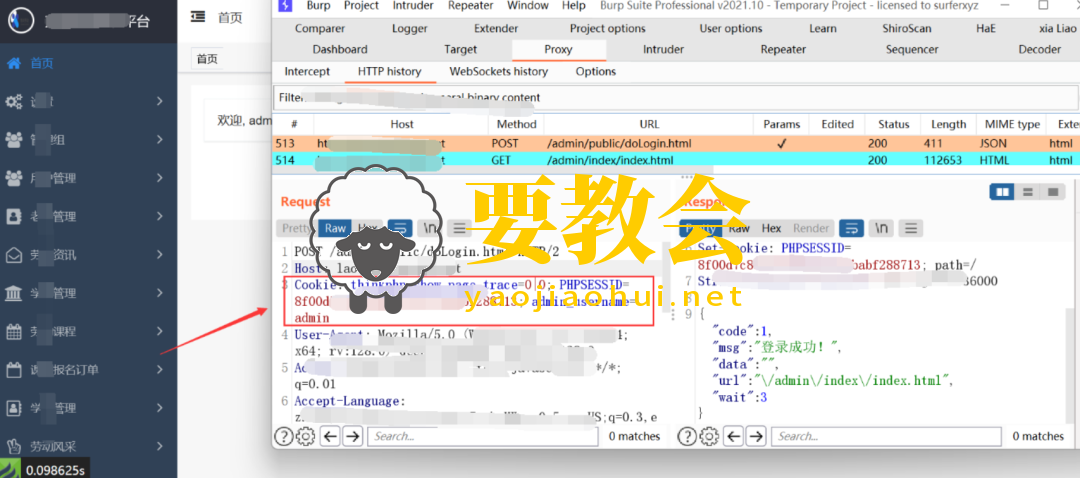

“要教会”平台开始是先通过弱口令登录进去的,然后不甘于只提交一个弱口令,就想着在里面多测下,提高危害,多那几个rank值。

下面“要教会”平台就拿一个案例来复现,然后给师傅们分享下思路吧,这也算是一个中危漏洞的通杀了

可以看到先通过弱口令进去的,泄露了好几千条学生、老师的信息

这里这个漏洞就是session会话固定不过期

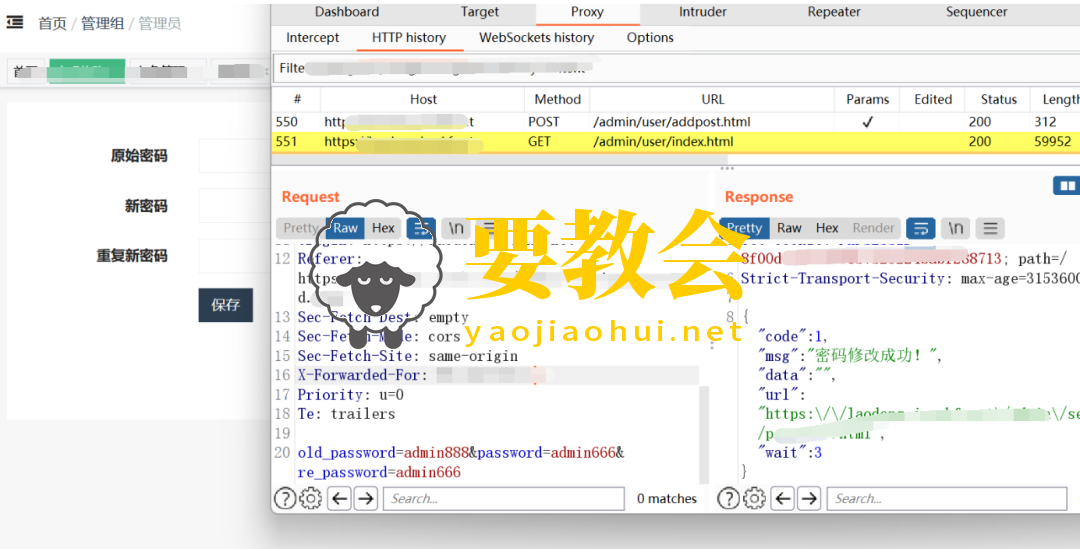

这是我们开始利用admin:admin888登录成功的cookie值,下面我们修改下密码,然后再登录看看cookie有没有改变

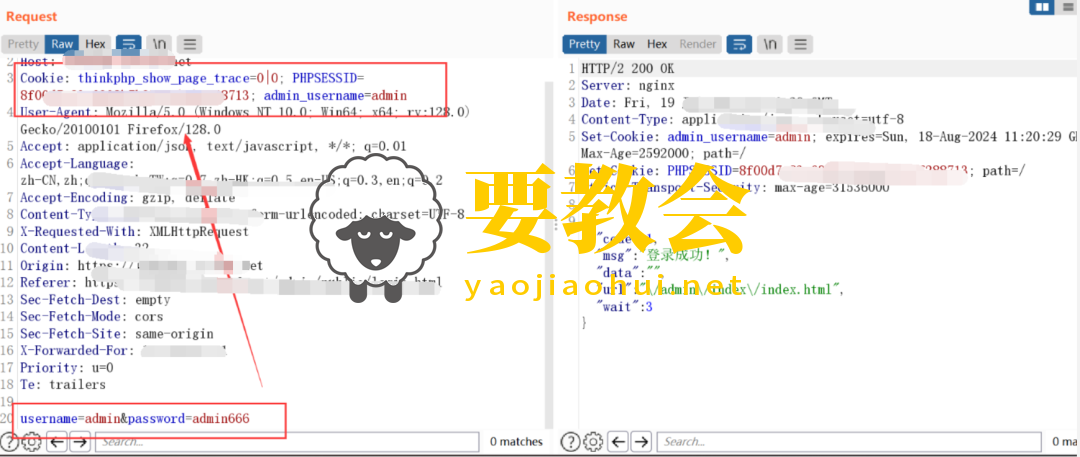

修改密码为admin666,但是可以通过对比下发现cookie值并没有发生改变,admin管理员cookie如下:

Cookie: thinkphp_show_page_trace=0|0; PHPSESSID=8f00d7c83c621327b25224babf288713; admin_username=admin

那session会话固定不过期的话,那么我们就可以把里面某个功能点的数据包保存,就算是学校把该密码改了,我们还是可以进行数据修改,或者保留密码修改的数据包,因为cookie值是一直不变的。

就比如下面的这个,“要教会”平台是改密码前(admin888)的时候保存的数据包,现在照样可以使用,因为这个cookie值一直不变。

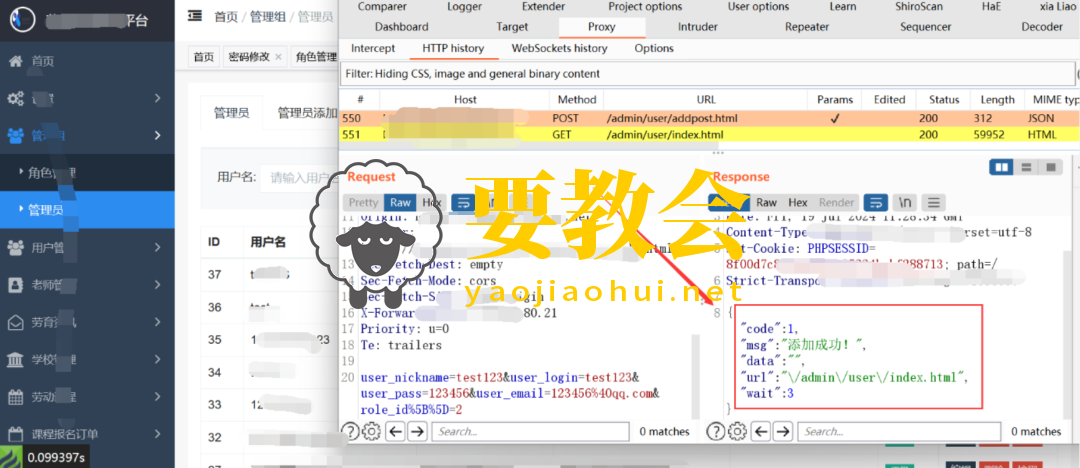

然后我们还可以使用这个数据包进行创建用户,而且还创建成功了

下面修改admin管理员账号密码的数据包也可以一直使用,

哪怕是以后修改了密码,禁用了弱口令,只要cookie值不变,我们还是可以进行利用。

0x4 总结

上面的漏洞思路也不算太难,主要是开始通过弱口令进去的后台,然后再通过后台里面的功能点去测试,多使用burp抓包,多看数据包,很多时候数据包里面可以发现很多意想不到的东西。

本文为要教会原创,欢迎转载分享。转载时请务必在文章页面明显位置提供本文链接并注明出处。感谢您对知识的尊重和对本文的肯定!本文链接网址:https://yaojiaohui.net/wangluoanquan/1345.html

1.本站遵循行业规范,任何转载的稿件都会明确标注作者和来源;2.本站的原创文章,请转载时务必注明文章作者和来源,不尊重原创的行为我们将追究责任;3.作者投稿可能会经我们编辑修改或补充。

支付宝打赏

支付宝打赏  微信打赏

微信打赏