Tomcat综合利用工具:TomcatScan

简单介绍

在渗透测试中,Tomcat服务也是常常作为测试的对象,本项目是一个针对 Tomcat 服务的弱口令检测。除了支持 CVE-2017-12615 漏洞的多种利用方式外,还集成了 CNVD-2020-10487 漏洞(Tomcat AJP 协议本地文件包含漏洞)的利用功能,帮助用户高效检测和利用漏洞获取服务器敏感信息。工具同时支持对多个 URL 进行并发检测,并通过动态线程池机制,优化资源利用率,提升检测效率。

功能介绍

1. CVE-2017-12615 漏洞检测

● 工具支持三种利用方式:

PUT /1.jsp/

PUT /1.jsp%20

PUT /1.jsp::$DATA

● 成功上传后,工具会尝试访问并执行上传的 JSP 文件,判断是否能远程执行代码。

● 对每种利用方式的结果分别记录成功或失败状态。

2. CNVD-2020-10487 (AJP 协议本地文件包含漏洞)

● 工具利用 AJP 协议进行本地文件包含(LFI)攻击,默认读取 WEB-INF/web.xml 文件,但文件路径和判断条件可以通过配置文件灵活调整。

● 支持对目标文件中的关键字(例如 "Welcome")进行自定义判断,确定文件读取成功与否。

● 检测到文件包含成功后,详细记录成功的 URL 和读取到的敏感文件路径。

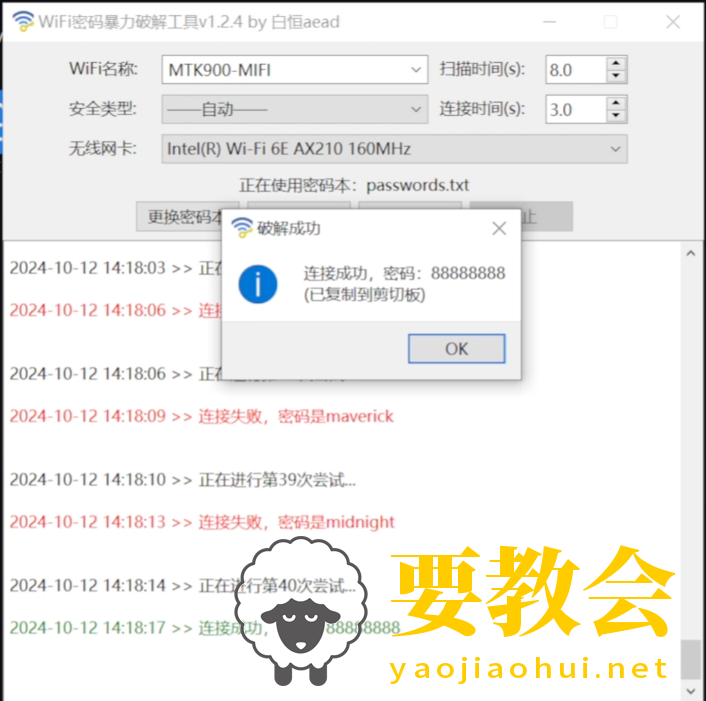

3. 弱口令检测

● 支持通过用户名与密码组合进行弱口令暴力破解。

● 若登录成功,工具会自动尝试上传 WebShell 文件,提供远程管理和代码执行能力。

4. 后台部署 WAR 包 getshell

● 在弱口令破解成功后,工具会尝试通过 Tomcat 管理后台上传 WAR 包,以获取远程代码执行权限。

● 支持通过配置文件自定义Shell 文件的内容。

极简使用

下载地址:

https://github.com/lizhianyuguangming/TomcatScanPro

本文为要教会原创,欢迎转载分享。转载时请务必在文章页面明显位置提供本文链接并注明出处。感谢您对知识的尊重和对本文的肯定!本文链接网址:https://yaojiaohui.net/wangluoanquan/1488.html

1.本站遵循行业规范,任何转载的稿件都会明确标注作者和来源;2.本站的原创文章,请转载时务必注明文章作者和来源,不尊重原创的行为我们将追究责任;3.作者投稿可能会经我们编辑修改或补充。

支付宝打赏

支付宝打赏  微信打赏

微信打赏