如何像使用专业版一样使用Burp Suite社区版

介绍

Burp Suite是Web应用程序安全测试最强大的工具之一。它由 PortSwigger 创建,由于其灵活性、先进的扫描能力和强大的插件生态系统,它在网络安全社区中很受欢迎,尤其是在漏洞赏金猎人中。本指南将带您从设置Burp Suite的基础知识到高级功能和扩展,为有效的错误搜索和最大化您的收入提供实用见解。

Burp Suite 入门

1.1 下载和安装 Burp Suite

在哪里下载: 前往 PortSwigger 官方网站并选择最适合您的版本:

Burp Suite社区版:免费,提供基本功能,适合初学者。

Burp Suite Professional:付费版本,具有自动扫描、高级功能和广泛的扩展支持。

1.2 首次运行 Burp Suite

设置浏览器以使用 Burp Proxy:

启动 Burp Suite 并转到 Proxy 选项卡。

通过确认代理侦听器正在侦听 来启用代理侦听器。127.0.0.1:8080

配置您的浏览器以通过此代理引导流量。在 Firefox 中,转到 设置 > 网络设置 > 手动代理配置,然后输入 IP 地址和端口。

安装 Burp 的 CA 证书:

要拦截 HTTPS 流量,请在浏览器中安装 Burp 的 CA 证书。导航到 Burp 运行时的 http://burp,下载证书,并将其添加到浏览器的受信任证书中。

重新启动浏览器以完成设置。

Burp Suite 的核心功能

在深入研究 bug 搜寻技术之前,了解 Burp Suite 的核心工具至关重要。以下是每个主要组成部分的细分:

2.1 Target Tab

站点地图:站点地图提供了目标应用程序的结构化概述,列出了 Burp 在导航过程中观察到的所有端点。

范围定义:通过在 Target > 范围中定义范围,缩小到目标域的范围。限制范围对于保持井井有条和避免不必要的流量至关重要。

2.2 Proxy Tab

拦截流量: 代理 选项卡允许您捕获、检查和操作 HTTP/HTTPS 请求。切换 Intercept On 以保留请求、修改请求并实时观察效果。

HTTP 历史记录:此功能记录所有拦截的请求和响应,以便您稍后查看和分析它们。

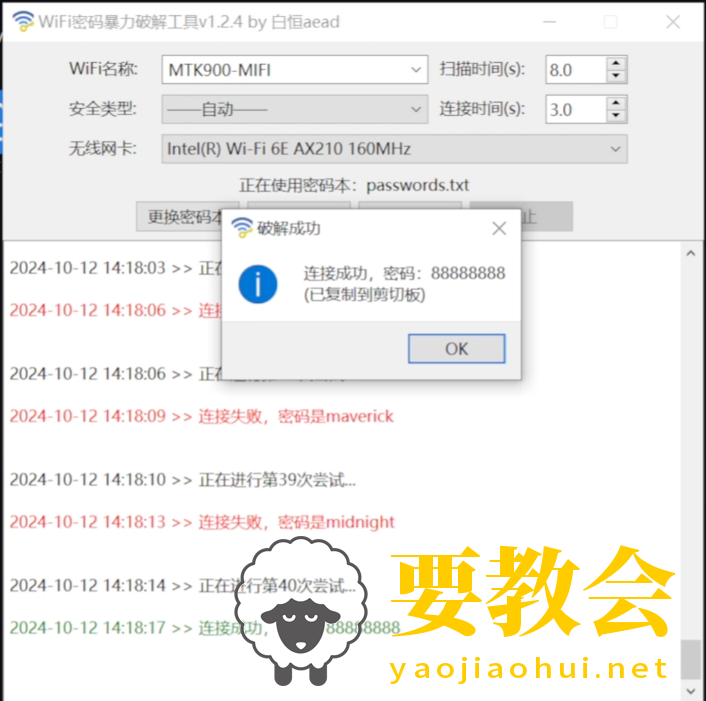

2.3 Intruder

模糊测试和暴力破解:Intruder 具有高度可定制性,可用于参数篡改、暴力破解和负载测试。

Payload Options:加载您的有效负载列表(例如,SQL 注入字符串、常用密码、目录)。

攻击类型:选择攻击类型,例如 Sniper(单个参数)、Pitchfork(并行多个有效载荷集)或 Cluster Bomb(有效载荷集的所有组合)。

2.4 Repeater

手动测试请求:Repeater 是一种手动测试工具,用于多次修改和重新发送请求,可用于测试不同输入如何影响响应。

使用案例:非常适合通过更改参数和观察响应来测试输入验证、XSS、SQL 注入和其他注入缺陷。

2.5 Scanner(仅限 Professional)

自动漏洞扫描:扫描程序可自动识别常见漏洞,如 SQL 注入、XSS 和 CSRF。将其配置为以特定终端节点或整个站点地图为目标,以实现高效测试。

2.6 Comparer & Decoder

比较器:比较请求和响应对或任何其他数据,以识别可能表明漏洞的细微差异。

解码器:在不同编码方案(URL、Base64 等)之间转换数据,通常用于对参数中的编码值进行反混淆。

Bug Bounty 的基本 Burp Suite 扩展

Burp Suite 的功能可以使用 BApp Store 中的插件进一步扩展。以下是一些用于 bug hunting 的最佳扩展:

3.1 Active Scan++(主动扫描)

目的:通过更积极和更复杂的测试来增强 Burp 的扫描,帮助识别默认扫描程序未涵盖的漏洞。

适用于:SQL 注入、命令注入和其他复杂攻击。

3.2 AuthMatrix(身份验证矩阵)

目的:通过允许用户模拟不同的权限级别来测试授权逻辑。

用例:对于检测多用户应用程序中的权限提升和授权缺陷至关重要。

3.3 Turbo Intruder

目的:针对高速暴力破解和模糊测试进行了优化,特别适用于密码破解或大型列表。

用例:当默认 Intruder 速度太慢时,Turbo Intruder 会通过快速 HTTP 请求处理介入。

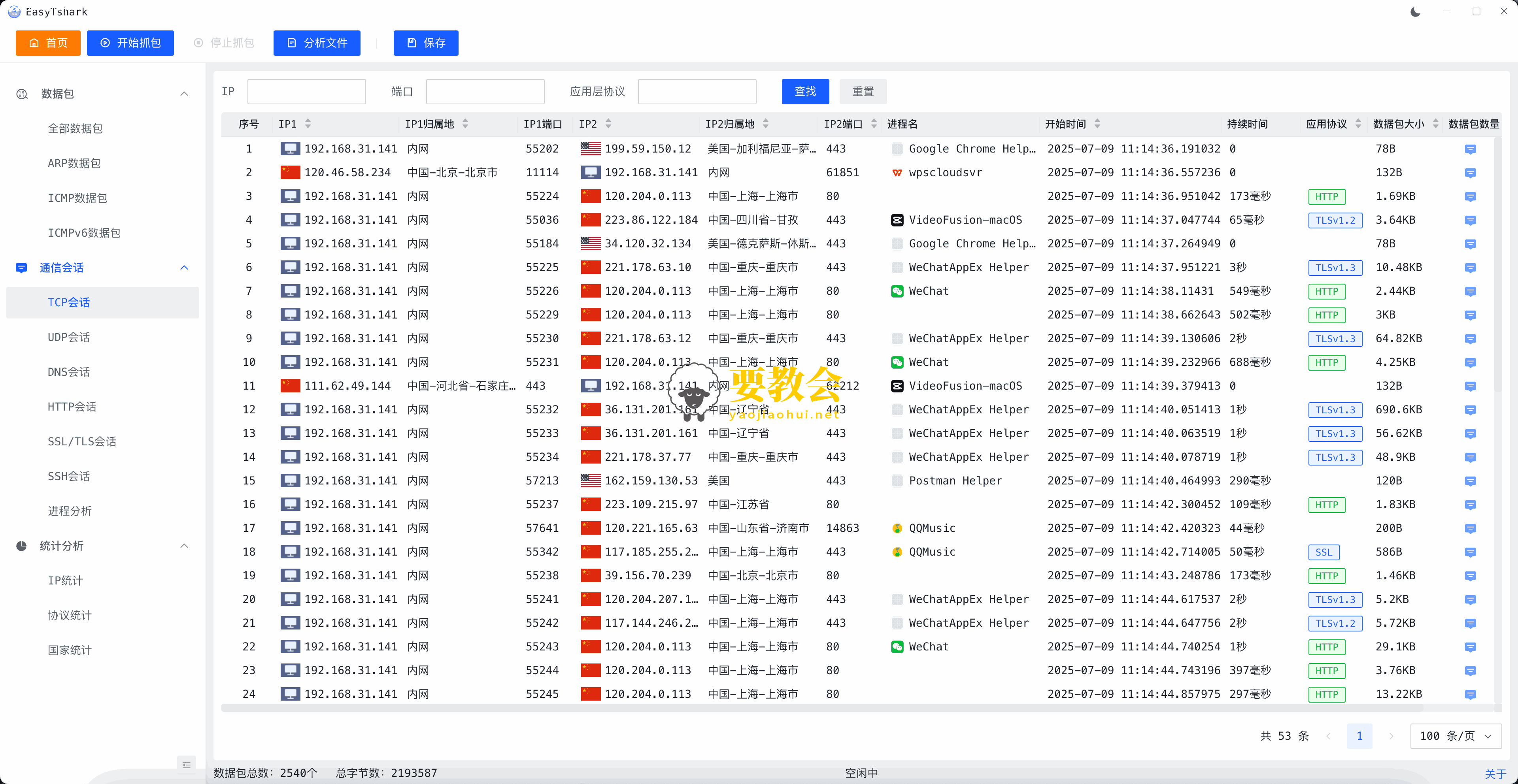

3.4 Logger ++

目的:记录请求和响应,以便更高效地进行跟踪。

用例:在执行大型测试时,此扩展可帮助您保持井井有条并跟踪请求-响应对,而无需切换选项卡。

3.5 Burp Bounty

目的:一个扩展,提供专注于 bug 赏金方案的自定义扫描配置文件,从而更容易识别与赏金相关的 bug。

用例:非常适合检测为漏洞赏金计划量身定制的漏洞,例如参数篡改和绕过。

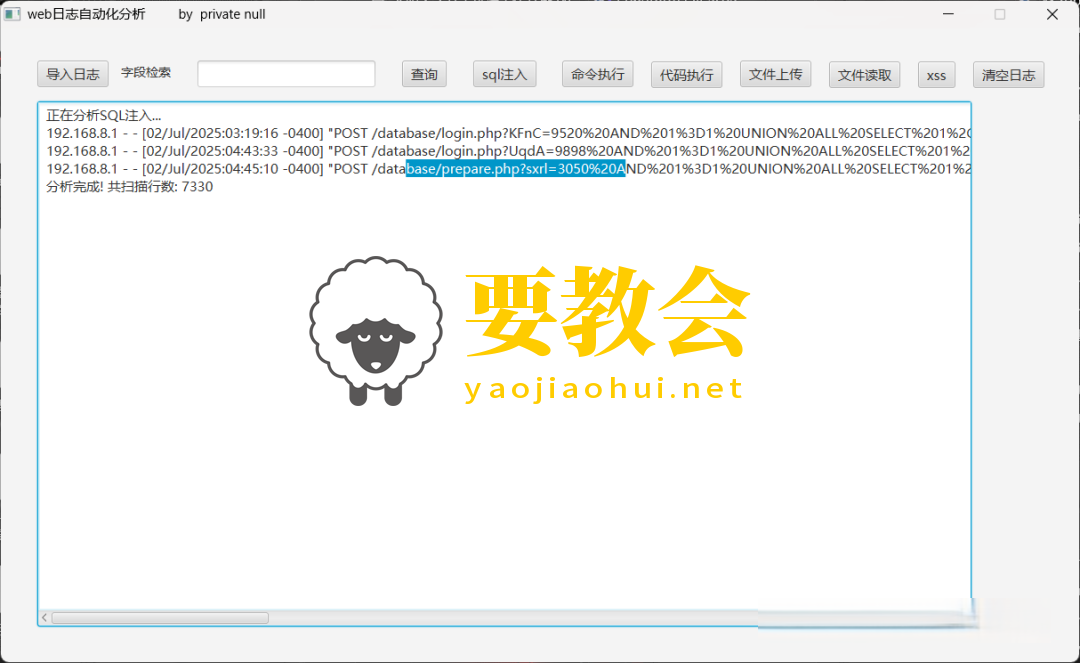

3.6 HaE(倾情推荐)

巨巨巨巨好用的burp插件,用了就离不开。

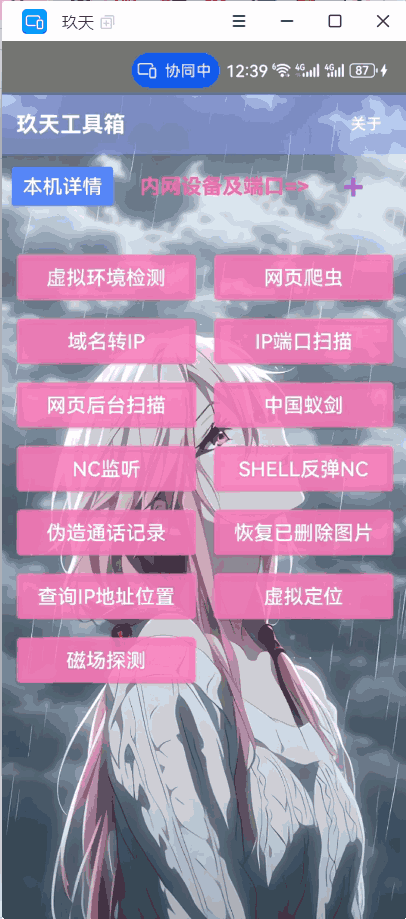

使用 Burp Suite 的高级 Bug Hunting 技术

4.1 参数篡改

技术:使用 Repeater 和 Intruder 通过更改参数(如用户 ID 或文件路径)来测试 IDOR 和其他缺陷。

示例:尝试将参数操作为其他用户的 ID,以检查是否可以访问未经授权的数据。id=123

4.2 会话管理测试

测试会话:检查会话固定、会话验证中断和会话过期时间是否错误。

工具:AuthMatrix 和 Burp 的会话处理规则有助于模拟不同的用户角色和测试授权控制。

4.3 内容发现和模糊测试

目录和文件:使用 Intruder 或 Turbo Intruder 暴力破解目录或测试各种端点,并发现隐藏或受限的文件。

模糊测试参数:模糊自定义输入字段以发现 SQL 注入、XSS 和其他基于输入的漏洞。

4.4 自动扫描

仅限 Pro 版本:设置 Burp Scanner 以自动扫描常见漏洞。根据您的范围对其进行自定义以针对特定目录或终端节点。

被动扫描:在免费版本中,依靠被动扫描来检测信息泄漏和安全标头,有助于获得洞察力。

有效使用 Burp Suite 的 Bug Bounty Hunting 技巧

5.1 利用扩展为您带来优势

自定义 Burp Bounty 和 Active Scan++ 配置文件,以针对漏洞赏金计划中经常出现的漏洞,例如 IDOR、CSRF 或身份验证绕过。

使用 Logger++ 和 AuthMatrix 来维护所有测试和结果的综合日志。

5.2 高效记录您的发现

使用 Burp 的报告功能或从 Logger++ 导出日志来创建结构良好的报告。

清晰的文档,包括请求-响应对、详细的有效负载和屏幕截图,可以增加您被赏金平台接受的机会。

5.3 保持更新并练习真实世界的目标

国际上有HackerOne、Bugcrowd 等平台为实践提供了真实的漏洞赏金目标。国内也有各种厂商的众测和比赛。

随着 Burp Suite 的发展,通过探索 BApp Store 中的新扩展和功能来更新您的技能。

6. 总结

Burp Suite是任何漏洞赏金猎人武器库中的重要工具。它的灵活性,加上强大的扩展功能,甚至可以发现最隐藏的漏洞。通过掌握基础知识、深入研究高级技术并利用丰富的扩展生态系统,您将顺利地在漏洞赏金计划中取得成功。请记住,坚持不懈和不断学习是在寻找错误方面取得优异成绩的关键。

本文为要教会原创,欢迎转载分享。转载时请务必在文章页面明显位置提供本文链接并注明出处。感谢您对知识的尊重和对本文的肯定!本文链接网址:https://yaojiaohui.net/wangluoanquan/1134.html

1.本站遵循行业规范,任何转载的稿件都会明确标注作者和来源;2.本站的原创文章,请转载时务必注明文章作者和来源,不尊重原创的行为我们将追究责任;3.作者投稿可能会经我们编辑修改或补充。

支付宝打赏

支付宝打赏  微信打赏

微信打赏