Kali Linux神器之子域名挖掘工具:Amass

1 工具简介

Amass 是 OWASP 提供的一个强大的子域名枚举工具。它可以帮助用户通过多种数据源来发现目标域名的子域名,以及一些相关的网络信息。Amass 支持主动扫描和被动扫描,并且可以通过配置文件进行自定义。

2 工具使用

2.1 枚举模块

该子命令允许执行 DNS 枚举和目标映射以确定暴露的攻击面。它可以在被动或主动模式下运行。被动模式速度更快,但不验证 DNS 信息。

1、域名枚举:运行 enum 子命令而不指定主动或被动标志将从数据源中播种枚举,并利用 DNS 来验证结果并进一步调查范围内的命名空间。

命令: amass enum -d 192.168.1.10 //子域名枚举

2、使用被动数据源进行子域名枚举(只会从数据源获取信息并盲目接受)

命令: amass enum -passive -d 192.168.1.10 //使用被动数据源进行子域名枚举

3、使用被动数据源进行子域名枚举

命令: amass enum -config config.ini -d 192.168.1.10 //使用自定义数据源进行子域名枚举

Amass 使用大量外部资源来获取您想要的信息。对于某些服务,这涉及使用 API 密钥(config.ini 配置)。

4、保存输出结果

命令: amass enum -d 192.168.1.10 -o output.txt //结果保存为文本文件

`

5、枚举多个域名

命令: amass enum -df domain.txt //枚举多个域名,文件中每一行一个域名

5、主动模式(将执行所有正常模式并访问已发现的资产并尝试获取 TLS 证书、执行 DNS 区域传输、使用 NSEC 行走以及执行网络爬行)。

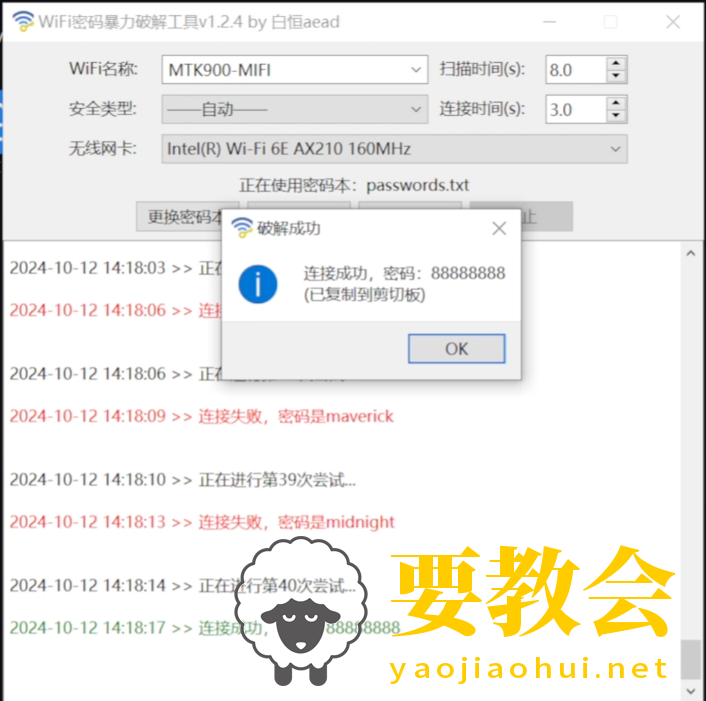

命令: amass enum -active -d yaojiaohui.net -p 80,443,8080

2.2 intel 模块

intel 子命令可以帮助您发现与您正在调查的组织关联的其他根域名。该子命令利用配置文件的数据源部分来获取被动情报,例如反向 whois 信息。

1、启用主动侦察方法

命令: amass intel -active -addr //枚举多个域名,文件中每一行一个域名

2、IP 和范围 (192.168.1.1-254) 以逗号分隔

命令:amass intel -addr 192.168.2.1-64

3、根据域名 whois 查询(所有发现的域名都通过反向 whois 运行)

命令:amass intel -whois -d yaojiaohui.net

4、提供根域名的文件的路径

命令:amass intel -whois -df domains.txt

5、显示已发现名称的 IP 地址

命令:amass intel -ip -whois -d yaojiaohui.net

3 注意事项

Amass 使用大量外部资源来获取您想要的信息。对于某些服务,这涉及使用 API 密钥(config.ini 配置),需要花费费用进行使用。

本文为要教会原创,欢迎转载分享。转载时请务必在文章页面明显位置提供本文链接并注明出处。感谢您对知识的尊重和对本文的肯定!本文链接网址:https://yaojiaohui.net/wangluoanquan/1098.html

1.本站遵循行业规范,任何转载的稿件都会明确标注作者和来源;2.本站的原创文章,请转载时务必注明文章作者和来源,不尊重原创的行为我们将追究责任;3.作者投稿可能会经我们编辑修改或补充。

支付宝打赏

支付宝打赏  微信打赏

微信打赏