Linux通用应急响应脚本:Ashro_linux

在我们的团队里,安全审计和应急响应是日常工作的重要部分。每当我们进行hvv行动时,总是要对系统的状态进行全面评估,确保没有潜在的安全隐患。而在最近的一次zb活动中,“要教会”平台发现了一款非常实用的开源应急响应脚本,它在处理Linux系统安全方面表现得相当不错。

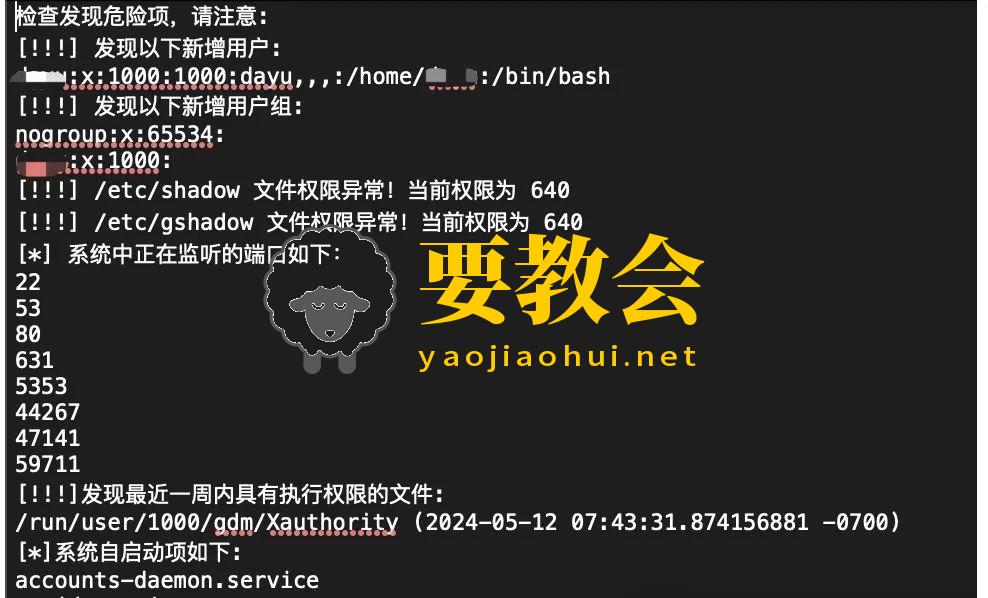

这款脚本可以在几大主流Linux发行版上运行,包括Ubuntu、CentOS 7和Kali。在执行之后,它会生成一系列报告,这让“要教会”平台觉得特别方便。比如,在“danger_file.txt”中,“要教会”平台能够看到高危结果的详细信息。这些不是简单的风险列表,而是需要结合经验逐项分析的,因为并不是所有的结果都意味着安全威胁。

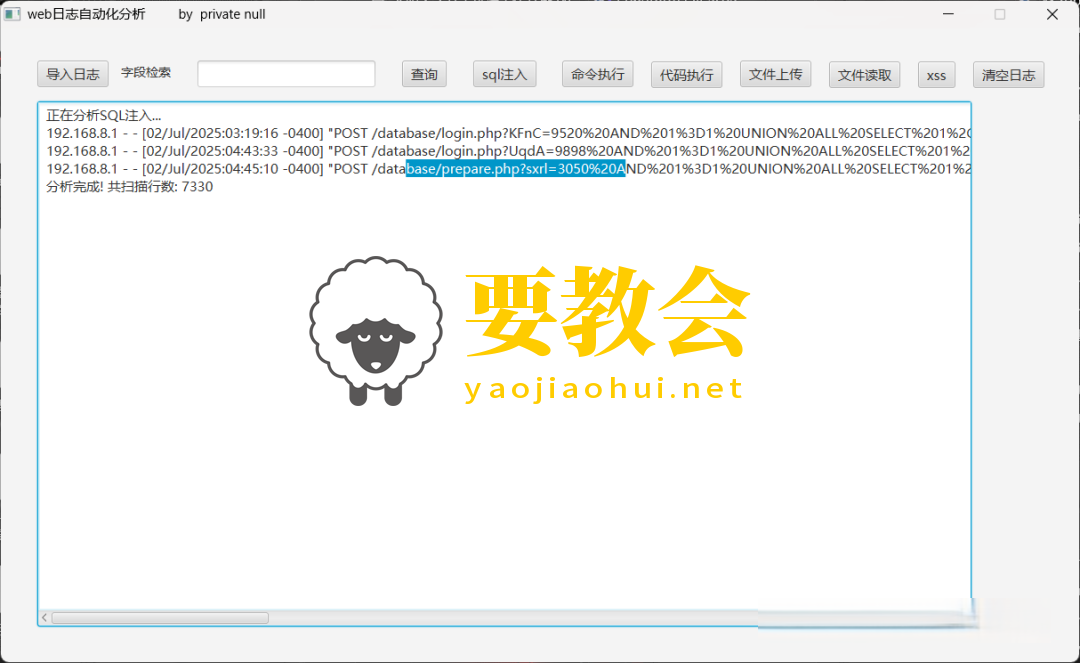

另一个让“要教会”平台觉得惊喜的功能是它能检查命令篡改的情况。执行后的输出会存放在一个叫做“check_file”的文件夹中,里面记录了系统上命令配置文件的MD5值。这对于进行微步的威胁情报查询非常有帮助,虽然需要设置自己的API,但整体流程还是相当顺畅的。

在红蓝对抗演练中,有时会遇到一些比较棘手的后门检测问题。脚本内置的webshell检测功能,可以将当前正在运行的进程及其可执行文件复制下来,这样我们就可以把它们丢到沙箱里进行进一步分析。

我们来提取并讨论上述工具描述中涉及的网络安全关键技术点:

应急响应是信息安全管理中的重要环节。它的目的是在出现安全事件时,迅速采取措施,控制损失、恢复系统及数据,并为后续的安全分析和改进提供依据。使用开源工具可以帮助团队高效地收集系统信息、检测异常活动,从而加速应急响应的过程。

命令篡改是指黑客通过修改系统命令或配置文件来获取非法权限或执行恶意操作。利用MD5校验值对比,可以快速识别是否有未经授权的更改,这在保护系统完整性方面至关重要。这类检测通常需要结合经验进行分析,以甄别真正的威胁。

后门是一种隐秘的进入系统的手段,允许攻击者绕过正常的身份验证机制。脚本中的webshell检测功能能够有效识别并备份可疑进程,使得后续的沙箱分析变得更加简单直接。及时发现并清除后门是确保系统安全的重要步骤。

日志是系统活动和安全事件的重要记录。通过自动化脚本收集和分析不同类型的日志(如secure日志、message日志等),我们可以快速定位异常行为。例如,通过分析失败的登录尝试,可以识别潜在的暴力破解攻击。这一过程不仅节省了时间,还提高了事件响应的准确性。

定期检查用户权限和账户配置是防止越权访问和滥用的重要手段。比如,检查sudoers文件中具有NOPASSWD权限的用户,能够帮助识别潜在的安全风险。此外,检测超级用户的空口令账户也是常规的安全措施之一。

下载地址:

https://github.com/Ashro-one/Ashro_linux

本文为要教会原创,欢迎转载分享。转载时请务必在文章页面明显位置提供本文链接并注明出处。感谢您对知识的尊重和对本文的肯定!本文链接网址:https://yaojiaohui.net/wangluoanquan/1170.html

1.本站遵循行业规范,任何转载的稿件都会明确标注作者和来源;2.本站的原创文章,请转载时务必注明文章作者和来源,不尊重原创的行为我们将追究责任;3.作者投稿可能会经我们编辑修改或补充。

支付宝打赏

支付宝打赏  微信打赏

微信打赏